Gestion des identités et des appareils Jumpcloud

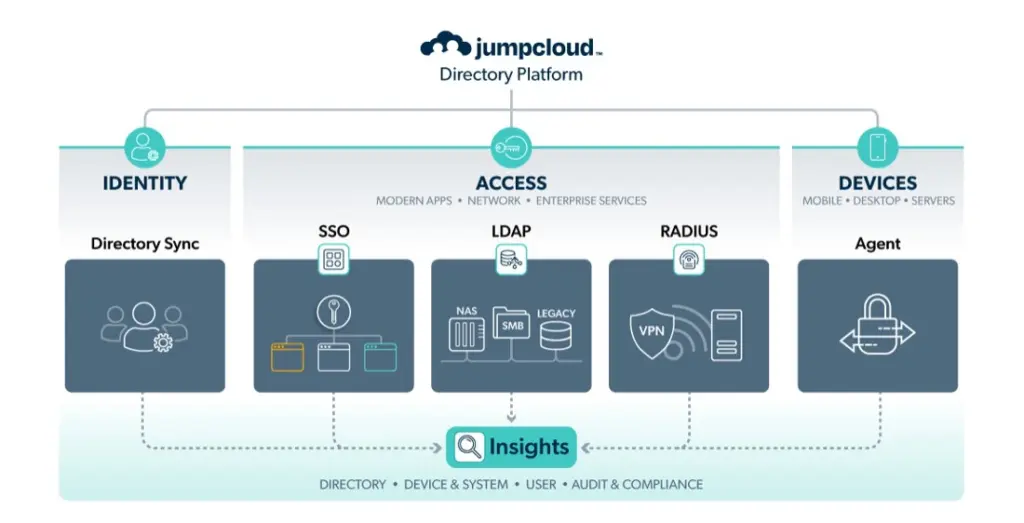

JumpCloud offre une plateforme cloud centralisée qui collecte et simplifie la gestion des identités des utilisateurs et des différents appareils utilisés au sein d’une organisation. JumpCloud garantit que les utilisateurs peuvent accéder aux ressources informatiques à partir d’appareils protégés, quels que soient leur emplacement et leur type.

Identité utilisateur provenant de différentes sources

Que se passe-t-il si l’identité de vos utilisateurs doit être gérée dans différentes ressources d’identité, telles qu’un serveur AD local, Microsoft Entra ID ou une autre ressource ? Les administrateurs passent alors plus de temps à intégrer ou à désintégrer les employés. En particulier, lorsqu’une entité acquiert une autre entité, il devient plus difficile d’obtenir une vue d’ensemble de toutes les identités des utilisateurs.

C’est pourquoi JumpCloud offre, avec sa plateforme Core Cloud Identity, une vue d’ensemble centralisée de tous les utilisateurs qui doivent être connectés à votre réseau. Avec plus de 900 API vers des applications et des sources, vous pouvez remplir votre annuaire central et faciliter la vie de vos administrateurs grâce à une gestion centralisée des utilisateurs.

Répertoire Jumpcloud Core pour une gestion centralisée

Outre les différentes ressources d’identité, la diversité des appareils connectés à un réseau peut représenter un défi en termes de gestion. Lorsque l’environnement est essentiellement organisé avec des machines Windows, les serveurs Linux et les appareils MAC OS nécessitent des politiques de sécurité différentes.

C’est pourquoi l’utilisation de JumpCloud Core Directory peut s’avérer utile. Outre les groupes d’identités, les appareils sont regroupés en groupes d’appareils. Comme le montre l’image ci-dessus, l’accès conditionnel peut être utilisé pour mettre en œuvre les principes du zero trust.

Fonctionnalités supplémentaires de JumpCloud

Mobile Device Management

Avec JumpCloud Mobile Device Management, vous pouvez gérer l’accès des utilisateurs, les paramètres, les politiques et les fonctions de type GPO pour les postes de travail, les serveurs et les smartphones.

Vous trouverez plus d’informations sur JumpCloud Mobile Device Management sur la page JumpCloud Mobile Device Management.

Automatisez l'intégration et la désintégration des utilisateurs

Intégration et désintégration complètes, efficaces et automatisées, avec des capacités avancées de gestion du cycle de vie et des intégrations ouvertes.

Gérez et automatisez facilement les processus du cycle de vie des identités avec JumpCloud. La plateforme de répertoire ouvert de JumpCloud centralise les identités provenant de n’importe quelle source et permet une gestion holistique des identités, des accès et des appareils sur une seule plateforme, unifiant ainsi l’accès à toutes les ressources.

Pour plus d’informations, consultez la page Automatisez l’intégration et la désintégration des utilisateurs .

Gestion des mots de passe

Créez, stockez et protégez les identifiants des utilisateurs localement sur les appareils et gérez les mots de passe de manière centralisée grâce à l’architecture décentralisée unique de JumpCloud.

Les mots de passe faibles, partagés ou compromis jouent un rôle important dans la plupart des violations de données. Lorsque les utilisateurs finaux ont la possibilité de créer et de stocker des mots de passe complexes d’une manière qui améliore leur expérience quotidienne, ils jouent un rôle actif dans la protection de votre organisation contre les acteurs malveillants.

Pour plus d’informations, consultez notre page Jumpcloud Password Management .

Accès conditionnel

Politiques de sécurité qui ajustent les exigences d’accès en fonction de propriétés dynamiques et situationnelles.

Les politiques qui régissent la manière dont les utilisateurs finaux peuvent accéder aux ressources informatiques et dans quelle mesure sont essentielles pour maintenir une posture de sécurité solide. Cependant, les politiques basées sur des ensembles de règles statiques peuvent être exploitées ou contournées. Les politiques d’accès conditionnel de JumpCloud vous permettent de contrôler l’accès aux ressources de manière dynamique, par exemple lorsque les utilisateurs ne se trouvent pas sur un réseau ou un appareil de confiance, ou lorsqu’ils doivent fournir des facteurs d’authentification supplémentaires lors de la connexion.

Pour plus d’informations, consultez notre page Accès conditionnel avec JumpCloud .

JumpCloud Cloud Radius

Authentification centralisée aux réseaux Wi-Fi et VPN sans aucune exigence matérielle.

L’utilisation du protocole RADIUS implique généralement la mise en place, la maintenance et la surveillance de serveurs physiques, ce qui ajoute des coûts supplémentaires à ceux déjà élevés du matériel et des licences. Cependant, avec JumpCloud Cloud RADIUS, vous pouvez prendre en charge RADIUS dans toute votre organisation afin d’authentifier en toute sécurité les utilisateurs sur le Wi-Fi, les VPN, les commutateurs et autres périphériques réseau avec une gestion interne minimale.

Pour plus d’informations, consultez la page JumpCloud Cloud Radius .

JumpCloud Single Sign on

Accédez en toute sécurité à toutes les ressources de votre organisation, où que vous soyez, grâce à une identité unique et unifiée.

Plus vos employés ont d’identifiants à gérer et à mémoriser pour différentes ressources, plus votre organisation est exposée à des risques. Avec JumpCloud, implémentez et appliquez l’authentification unique (SSO) et l’authentification multifactorielle (MFA) sur toutes les applications basées sur SAML et OIDC afin de garantir la sécurité des accès tout en simplifiant le processus de connexion.

Pour plus d’informations, consultez la page JumpCloud Single Signon .

Unified Endpoint Management

Gérez tous vos systèmes d’exploitation, y compris macOS, Windows, Linux, iOS, iPadOS et Android.

JumpCloud Unified Endpoint Management (UEM) gère de manière transparente tous vos appareils de bureau et mobiles, y compris les appareils macOS, Windows, Linux, iOS/iPadOS et Android. Intégrez la sécurité, l’identité, l’authentification, l’accès à distance et le contrôle dans une console unique pour une visibilité et une gestion complètes. Réduisez le coût total de possession de votre pile grâce à une approche simplifiée et basée sur le cloud de l’UEM.

Pour plus d’informations, consultez la page JumpCloud Unified Endpoint Management.

Gestion automatisée des correctifs

Gestion simplifiée, planifiée et automatisée des correctifs et contrôle des versions pour Windows, macOS, Ubuntu Linux, les navigateurs et les applications.

La gestion des correctifs est une tâche permanente et hautement prioritaire qui nécessite des workflows clairs et simples pour les administrateurs. Avec JumpCloud, la gestion des correctifs est plus facile que jamais : utilisez-la pour simplifier votre processus de correction, sécuriser vos systèmes et satisfaire aux normes de conformité en vigueur.

Pour plus d’informations, consultez notre page Gestion automatisée des correctifs.

Cross-OS Device Management

Gestion des appareils Windows, Mac et Linux pour configurer, sécuriser et prendre en charge l’infrastructure des terminaux et des serveurs.

Votre capacité à garantir aux utilisateurs finaux la possibilité de « Make Work Happen™ » ne devrait pas être limitée par les fournisseurs, les politiques ou les protocoles. La plateforme d’annuaire ouvert et les capacités de gestion des appareils multi-OS de JumpCloud permettent de gérer de manière centralisée et sécurisée tous les appareils de votre parc, depuis n’importe quel endroit, selon un ensemble commun de politiques et de normes.

Pour plus d’informations, consultez notre page : Gestion des appareils multi-OS

Remote Access

Établissez des connexions sécurisées et directes pour dépanner des appareils partout dans le monde et résoudre les problèmes techniques actifs.

JumpCloud Remote Access combine Remote Assist et Background Tools pour sécuriser les sessions à distance et dépanner les appareils Windows, Mac et Linux à partir d’une seule console.

Pour plus d’informations sur Remote Access pour vos administrateurs réseau, rendez-vous sur : Remote access

Single Sign-on

Accédez en toute sécurité à toutes les ressources de votre organisation, où que vous soyez, grâce à une identité unique et unifiée.

Plus vos employés doivent gérer et mémoriser d’identifiants pour accéder à différentes ressources, plus votre organisation est exposée à des risques. Avec JumpCloud, implémentez et appliquez l’authentification unique (SSO) et l’authentification multifactorielle (MFA) sur toutes les applications basées sur SAML et OIDC afin de garantir la sécurité des accès tout en simplifiant le processus de connexion.

L’authentification unique est le principe selon lequel un utilisateur n’a à se connecter qu’une seule fois pour accéder à toutes ses ressources informatiques. Il n’a pas besoin de saisir son nom d’utilisateur et son mot de passe à plusieurs reprises, ni d’utiliser plusieurs combinaisons de nom d’utilisateur et de mot de passe distinctes pour accéder à tout ce dont il a besoin pour travailler efficacement.

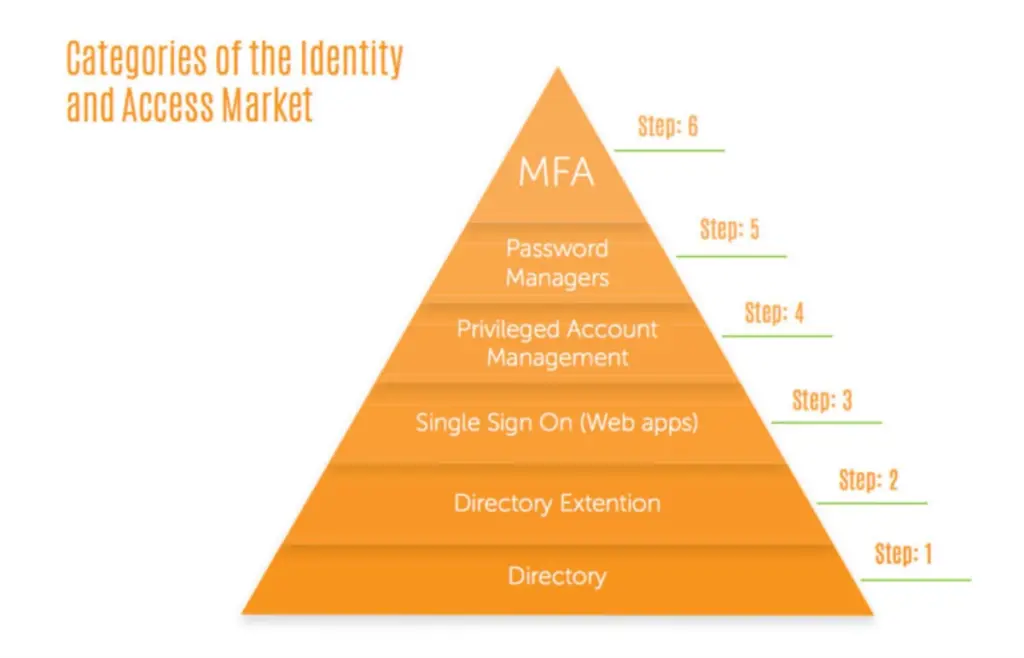

Les solutions SSO traditionnelles telles que nous les connaissons aujourd’hui étaient destinées à combler le fossé entre les utilisateurs et les applications web à l’époque où Microsoft Active Directory (ou un corollaire similaire comme OpenLDAP, Directory 389 de Red Hat ou autres) était le fournisseur d’identité central (IdP) le plus courant, et où chaque bureau disposait de contrôleurs de domaine physiques pour le prendre en charge.

Cependant, ces répertoires basés sur LDAP ont fourni la première véritable méthode pour offrir une « expérience unique ». Dans le cas d’Active Directory (AD), de loin le plus populaire, un utilisateur pouvait se connecter à son appareil Windows lorsqu’il était connecté au réseau, et ses identifiants étaient authentifiés via le contrôleur de domaine. Une connexion réussie permettait à l’utilisateur de naviguer entre les ressources Windows du domaine sans avoir à se connecter plusieurs fois, en fonction des autorisations qui lui avaient été accordées. Les utilisateurs n’avaient donc plus besoin de mémoriser plusieurs mots de passe pour accéder à plusieurs ressources Windows sur site.

Cependant, comme AD était hébergé sur site, dans les limites du réseau d’une organisation, il ne pouvait pas faciliter l’autorisation d’accès aux ressources situées en dehors du domaine. Ainsi, le nombre croissant d’applications Web qui ont gagné en popularité au cours des années 2000 a posé des défis aux administrateurs informatiques qui tentaient de contrôler et de fournir un accès à ces applications de manière similaire et sécurisée. La définition du SSO a donc évolué au fil du temps, car AD et l’infrastructure sur site ne permettaient pas d’accéder aux applications Web et autres ressources non Windows auxquelles de nombreux utilisateurs avaient besoin d’accéder rapidement et en toute sécurité.

Aujourd’hui, alors que le cloud devient encore plus omniprésent, puissant et sécurisé, le SSO est souvent mis en œuvre dans le cadre d’une solution plus large de gestion des identités et des accès (IAM), telle qu’un service d’annuaire, plutôt que comme un module complémentaire distinct, ce qui donne aux administrateurs informatiques plus de contrôle et de visibilité sur les ressources auxquelles les utilisateurs ont accès. Les solutions SSO qui s’inscrivent dans ce modèle permettent aux utilisateurs d’accéder à pratiquement toutes leurs ressources informatiques (réseaux, appareils, applications, serveurs de fichiers, etc.) via une seule connexion.

Shadow IT

Vous avez déjà suffisamment à faire dans le cadre de vos opérations quotidiennes critiques. Intégrer et départs des employés et des sous-traitants, entretenir les réseaux et les ressources partagées, résoudre les problèmes techniques des utilisateurs finaux, lutter contre les menaces de sécurité… La liste est longue. Tant que vous avez une visibilité sur les problèmes à traiter et les outils pour y réagir et y répondre, rien ne peut vraiment ralentir une équipe bien organisée.

À moins, bien sûr, que l’informatique ne se déroule dans l’ombre.

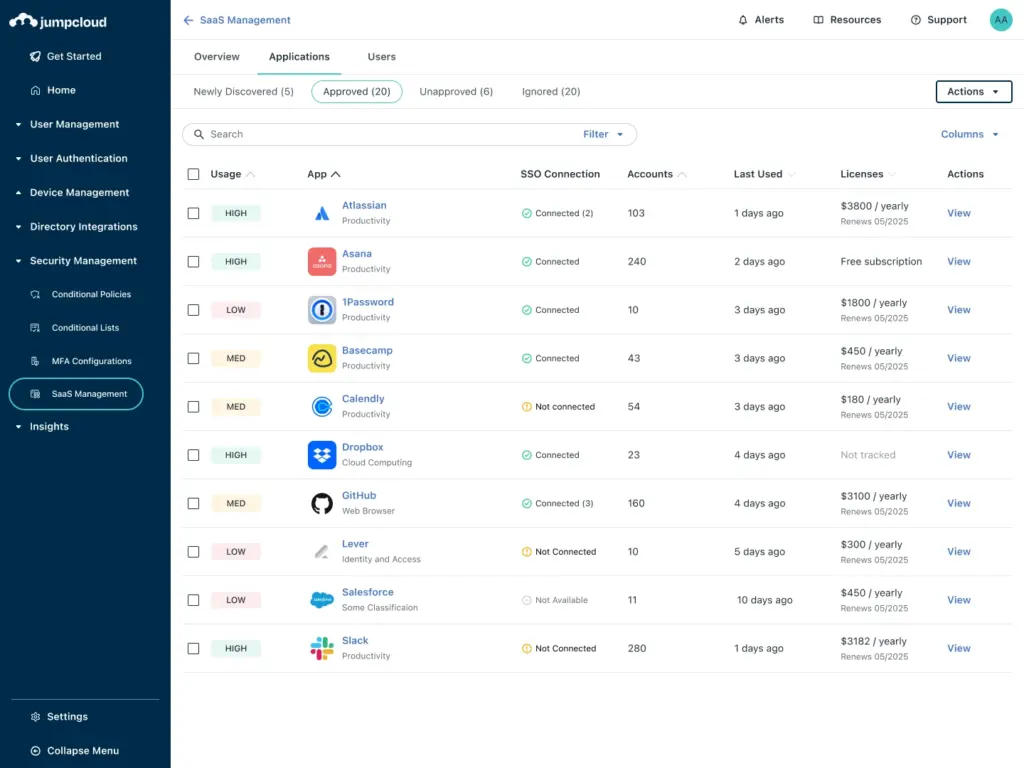

Cela peut sembler tiré d’un mauvais film d’horreur, mais le shadow IT est un phénomène réel qui se produit (principalement) pour de bonnes raisons : les employés recherchent des solutions qui les aident à être plus productifs, plus efficaces et plus fiables. Le problème est qu’ils recherchent ces solutions sans la supervision et la gouvernance du service informatique. Comme le shadow IT moderne est en grande partie constitué d’applications SaaS qui existent en dehors des limites organisationnelles du service informatique, cela peut entraîner des inefficacités opérationnelles, des coûts excessifs et des failles de sécurité inconnues.

Pour vous aider, vous et votre organisation, à mieux gérer l’utilisation non autorisée (et autorisée) des applications SaaS sur l’ensemble de votre parc, JumpCloud annonce la disponibilité générale (GA) de JumpCloud SaaS Management.

Contactez-nous pour une démonstration

Vous souhaitez découvrir comment JumpCloud peut vous aider à gérer les identités et les appareils de votre réseau ? Contactez-nous pour obtenir une démonstration en cliquant sur le bouton ci-dessous.