Universal ZTNA

L'accès réseau Universal Zero Trust d'Extreme Networks combine les fonctions d'un système de contrôle d'accès réseau (NAC) avec celles d'un accès réseau Zero Trust (ZTNA).

UZTNA, combinaison de ZTNA et NAC

Dans cet article, nous allons plus loin.

Que se passe-t-il si nous ajoutons le Zero Trust Network Access (ZTNA) à un système NAC ?

NAC + ZTNA = 3

Nous sommes en 2025. La cybersécurité fait désormais partie intégrante de notre société. De nombreuses entreprises s’efforcent donc en permanence d’améliorer leur niveau de cybersécurité.

Cette année, la norme NIS2, qui définit les différentes lignes directrices que les entreprises doivent respecter pour se conformer aux mesures de cybersécurité imposées par les gouvernements, entrera également en vigueur.

Cela représente un défi de taille pour les ingénieurs réseau/sécurité qui doivent mettre en place des environnements permettant à tous les membres de l’organisation de se connecter de manière sûre et efficace aux applications nécessaires, qu’elles soient hébergées sur site ou dans le cloud.

Dans le cadre de cette composante de connectivité, vous êtes confronté à deux défis. D’une part, comment garantir que vos utilisateurs sur site se connectent au réseau de manière sécurisée, connectée et authentifiée ? D’autre part, comment garantir que vos utilisateurs, où qu’ils se trouvent (à domicile, chez des clients, dans un café, etc.), puissent se connecter en toute sécurité aux applications requises ?

Des solutions telles que Network Access Control et Zero Trust Network Access existent déjà pour relever les défis susmentionnés. Le problème réside davantage dans le fait qu’il s’agit de produits distincts et qu’il n’existe aucun moyen d’introduire une politique unifiée qui résolve les deux défis et permette de les gérer en un seul endroit.

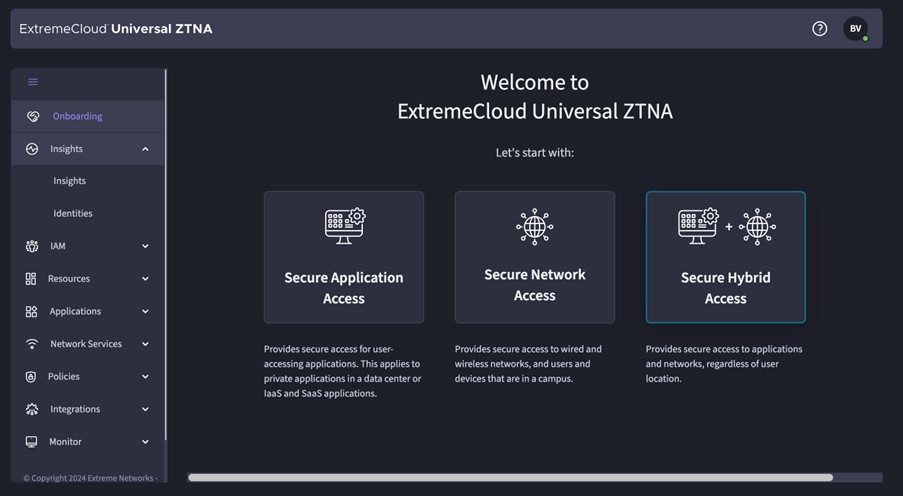

Plusieurs fournisseurs ayant reconnu ce problème, un nouveau terme a été introduit, à savoir Universal Zero Trust Network Access. Universal ZTNA garantit qu’une seule politique est appliquée aux utilisateurs, quel que soit leur emplacement.

Cependant, le terme « Universal ZTNA » est utilisé de manière différente par plusieurs fournisseurs. Certains fournisseurs partent du principe que, où que vous soyez, vous configurez un client qui se connecte à un point central (tunnel complet) et que tout le trafic réseau passe par ce tunnel.

Au niveau central, tout le trafic est inspecté et traité selon un ensemble de politiques, puis acheminé vers le réseau approprié (IPSec, SaaS, etc.). D’autres fournisseurs adoptent plutôt le principe évoqué ci-dessus, qui consiste à proposer à la fois un Cloud NAC et une solution ZTNA pour les télétravailleurs.

Dans cet article, nous examinons plus en détail la solution d’Extreme Networks.

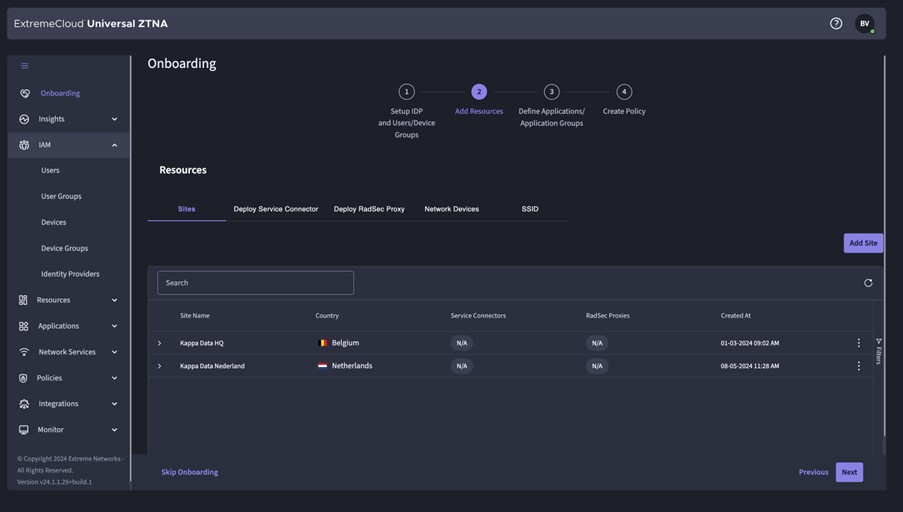

Extreme Networks a récemment ajouté Universal ZTNA à son portefeuille. Cette solution combine Cloud NAC pour le campus et ZTNA pour les télétravailleurs. Vous trouverez ci-dessous plus de détails sur la manière dont les différentes solutions sont combinées et sur la forme exacte de la politique unifiée.

Cloud NAC

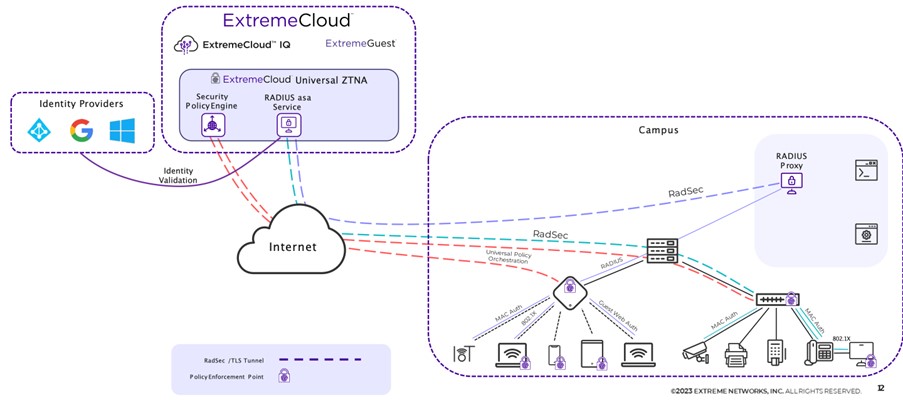

Le schéma ci-dessus montre comment le Cloud NAC fonctionne correctement et quels sont les composants présents.

Le Cloud NAC comprend plusieurs composants :

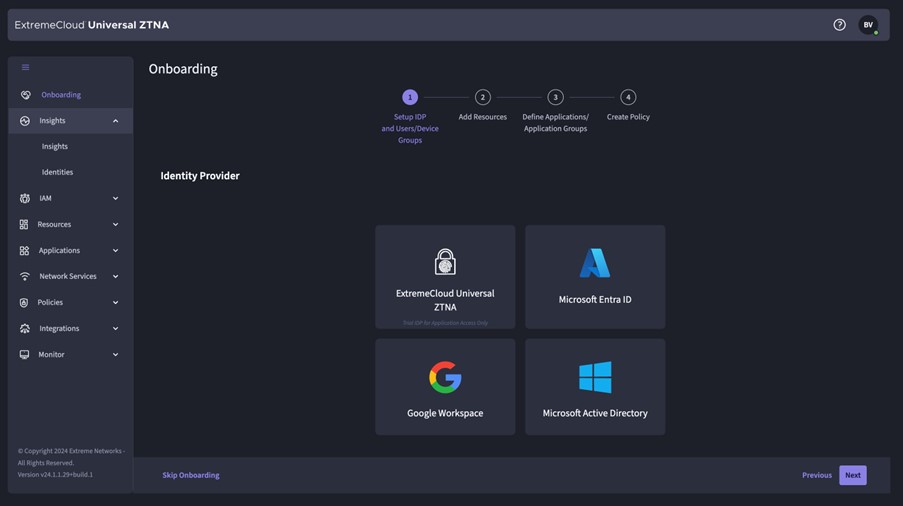

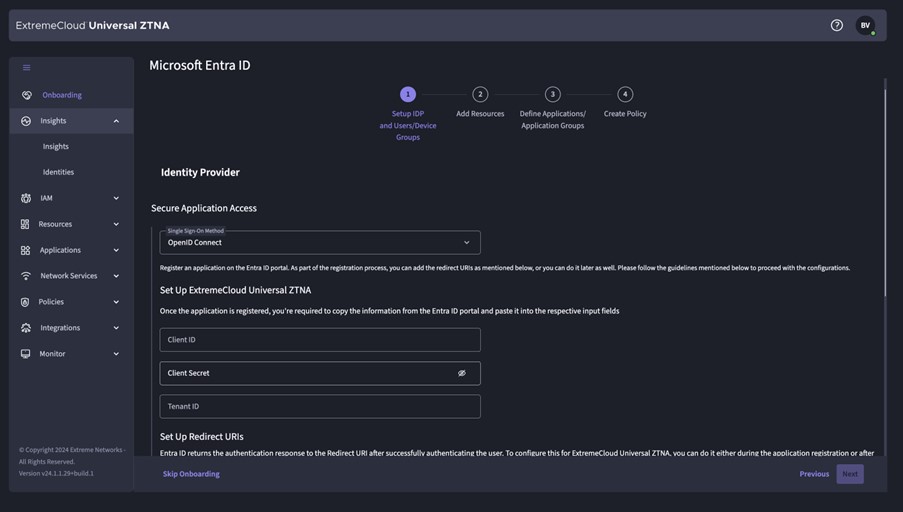

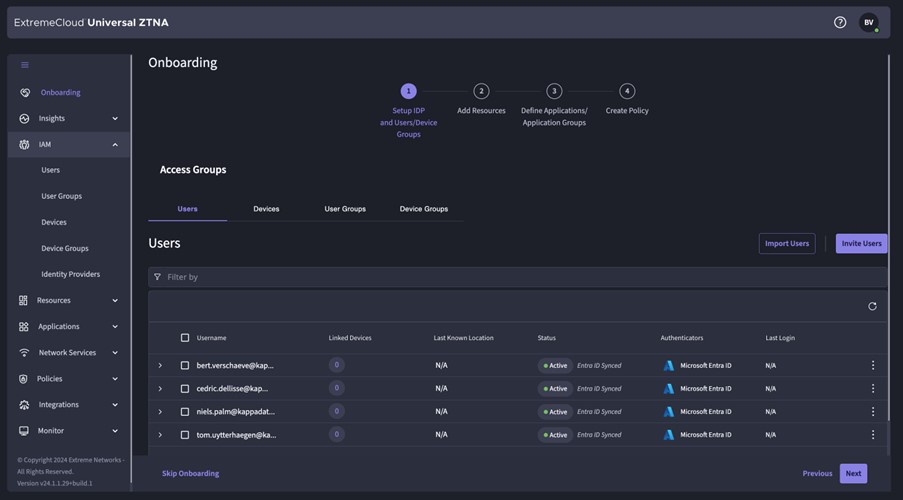

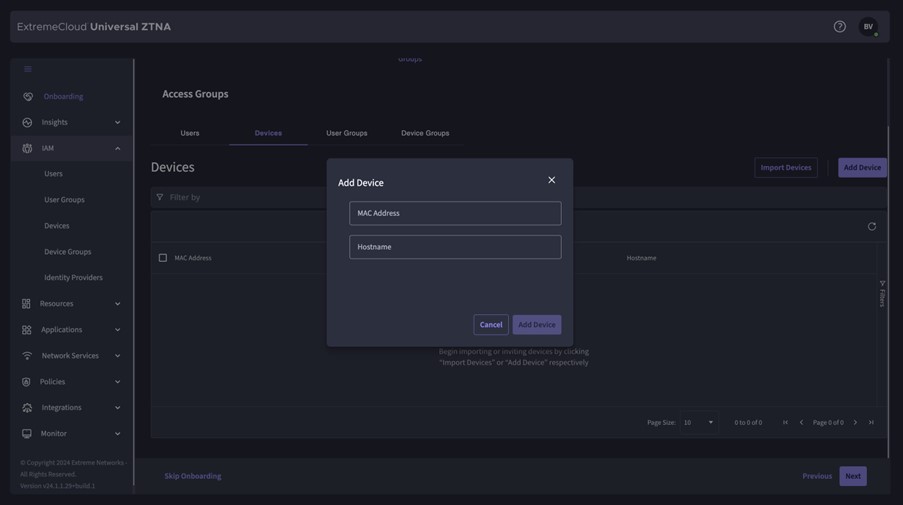

- Fournisseurs d’identité : un fournisseur d’identité est nécessaire pour importer les utilisateurs qui utiliseront la solution UZTNA. Dans Cloud NAC, ceux-ci sont utilisés comme serveur d’authentification backend pour 802.1X Radius. Un utilisateur qui se connecte au réseau (sans fil ou câblé) est authentifié via le service Radius à l’aide des informations d’identification connues du fournisseur d’identité (Entra ID, Google Workspace, Onprem AD).

- ExtremeCloud : au sein d’ExtremeCloud, vous disposez de deux applications :

- ExtremeCloud IQ : solution SaaS de gestion de réseau d’Extreme Networks qui permet de gérer les commutateurs et les points d’accès. Pour cette solution, vous configurez la liaison entre le LAN/WLAN et le Cloud NAC UZTNA au sein d’ExtremeCloud IQ.

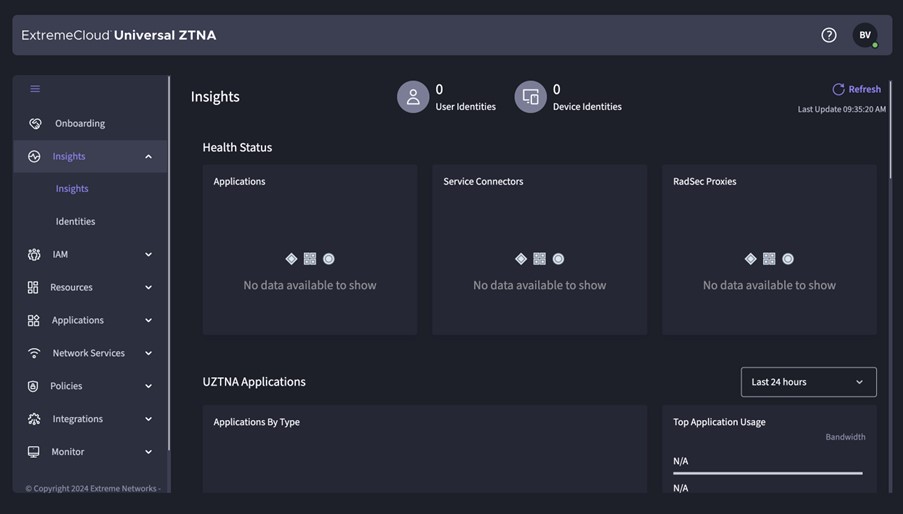

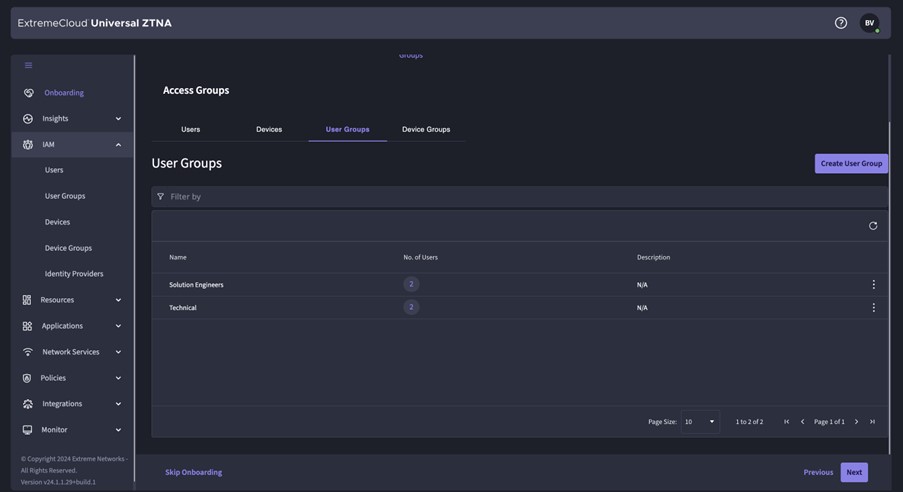

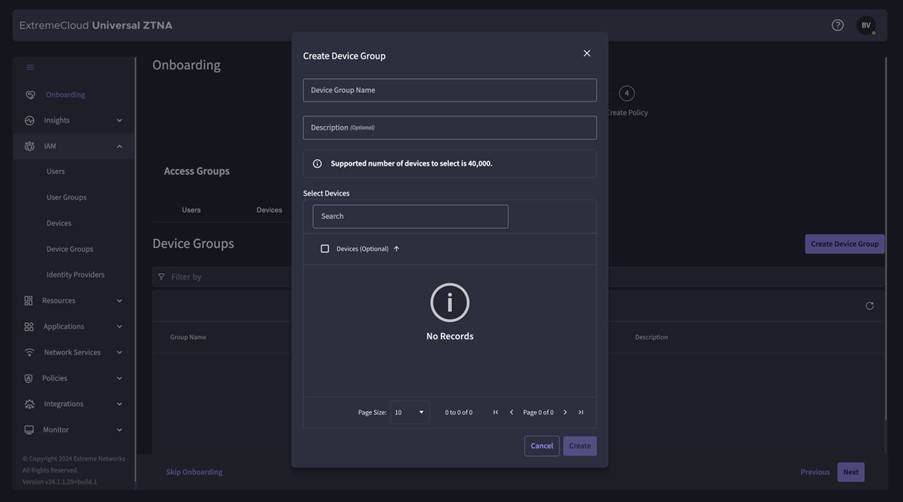

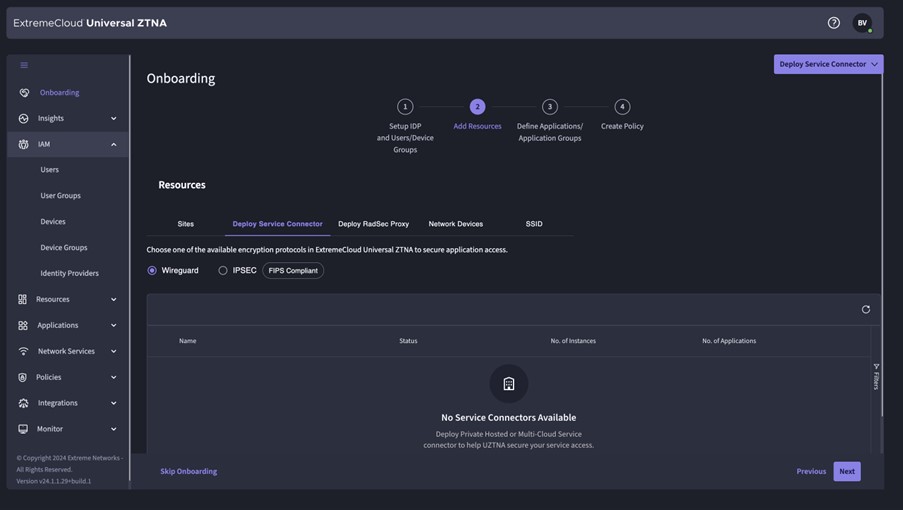

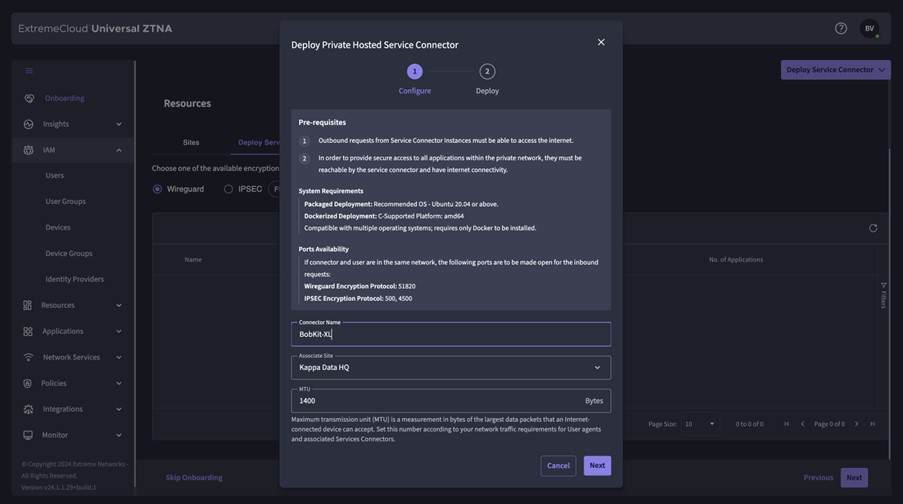

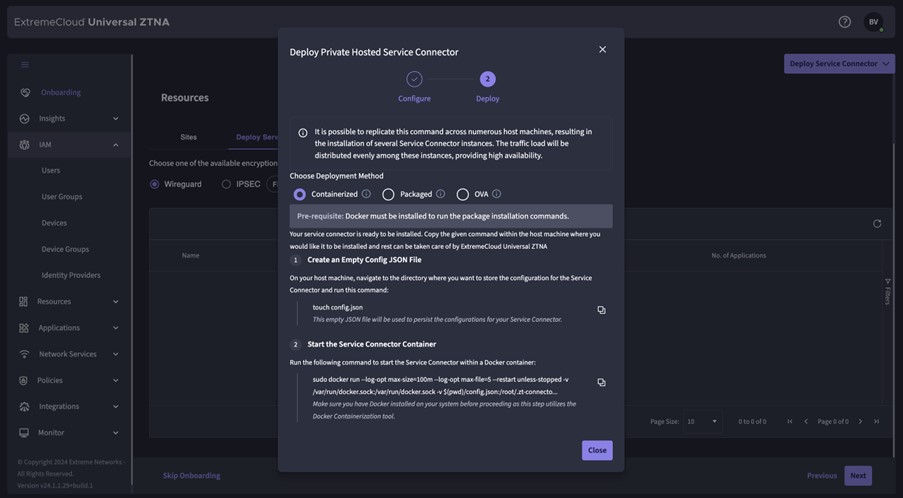

- ExtremeCloud Universal ZTNA : il s’agit de l’application UZTNA dans laquelle vous configurerez toutes les politiques, règles, etc.

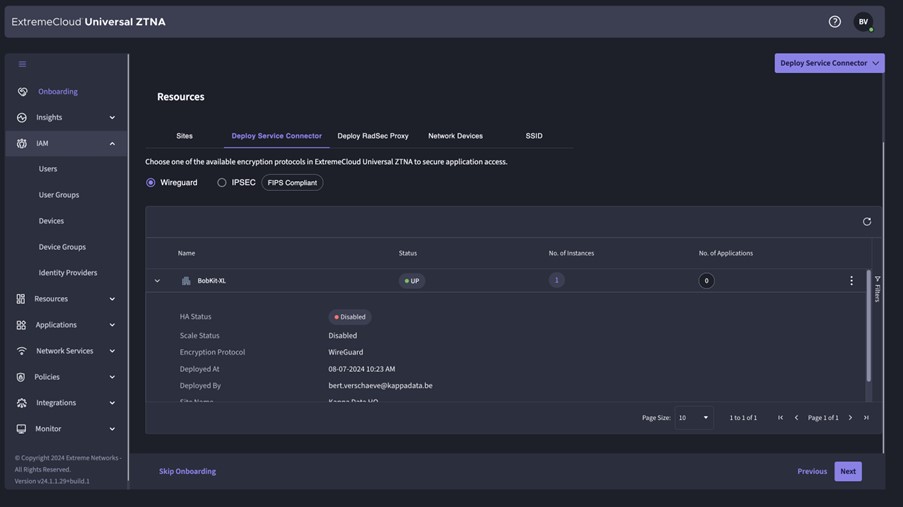

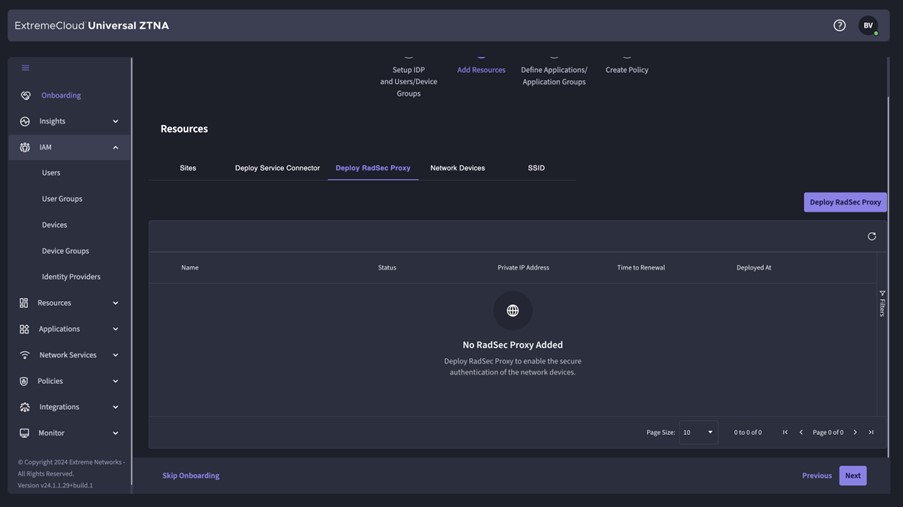

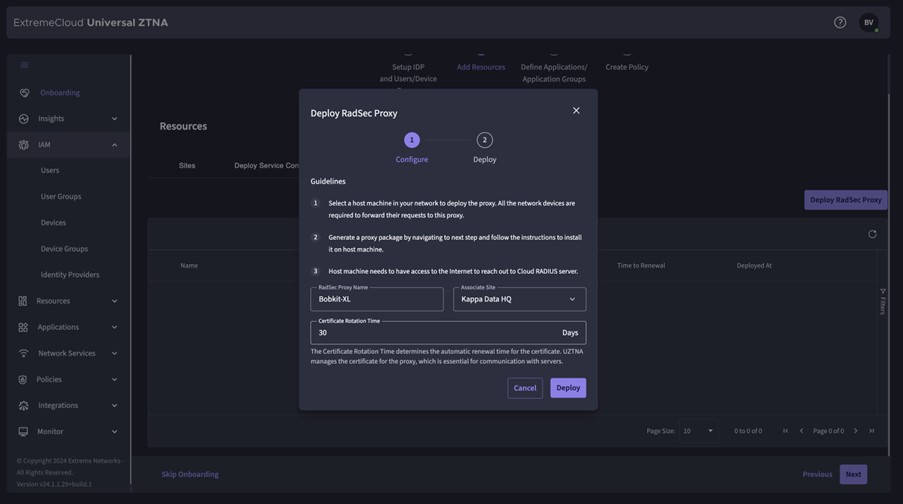

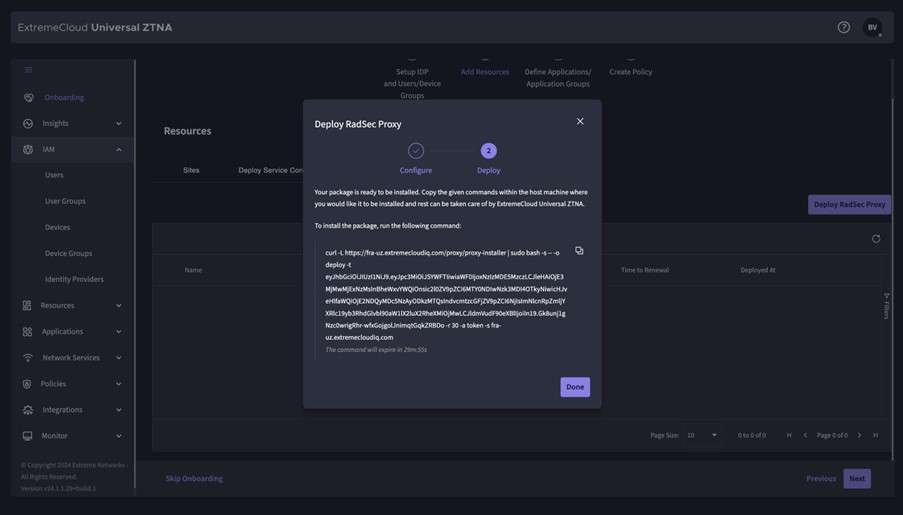

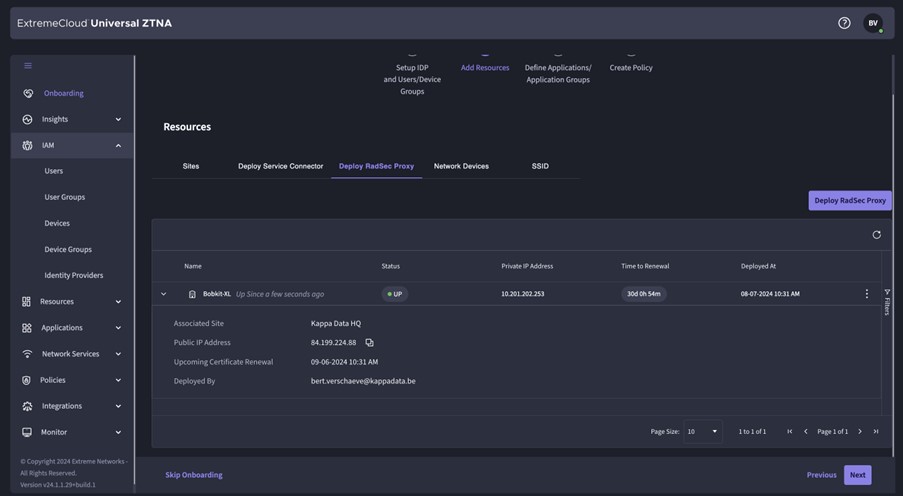

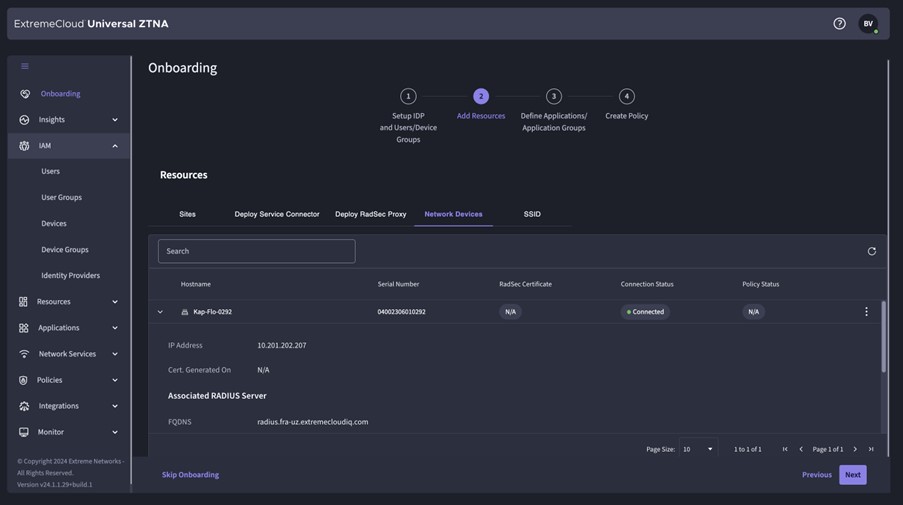

- Campus : au sein du campus, les commutateurs et les points d’accès fonctionnent, créant un tunnel RADSEC vers ExtremeCloud qui traite ensuite l’authentification et renvoie une réponse. Certains commutateurs et points d’accès envoient RADSEC directement à ExtremeCloud, tandis que les commutateurs plus anciens et les commutateurs tiers plus récents envoient d’abord Radius à un proxy Radius résidant localement, qui à son tour envoie RADSEC à ExtremeCloud.

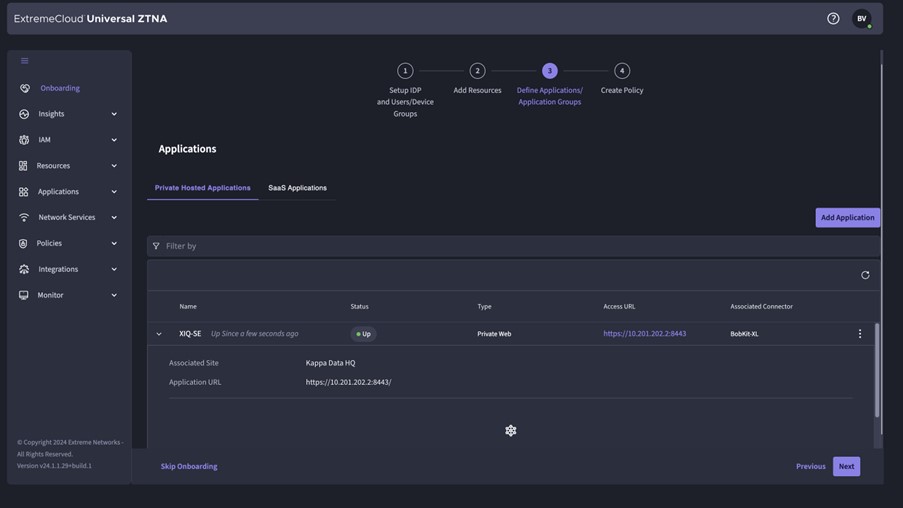

UZTNA - Accès à l'application

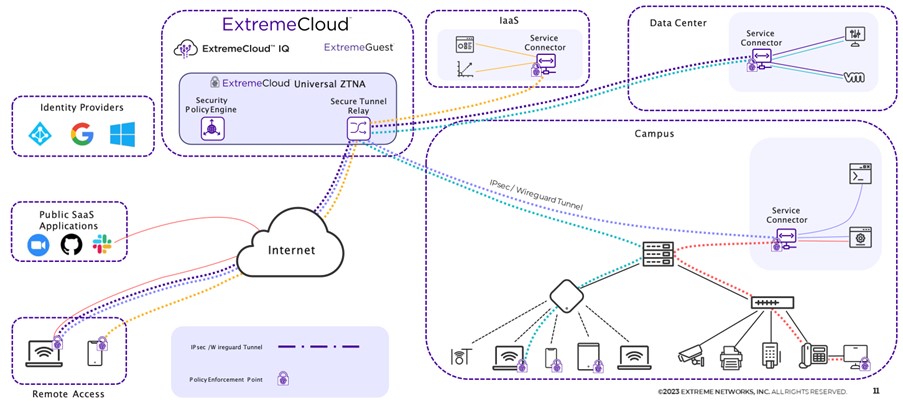

Chez ExtremeCloud, vous disposez de deux applications :

- Extreme CloudIQ

- Universal ZTNA

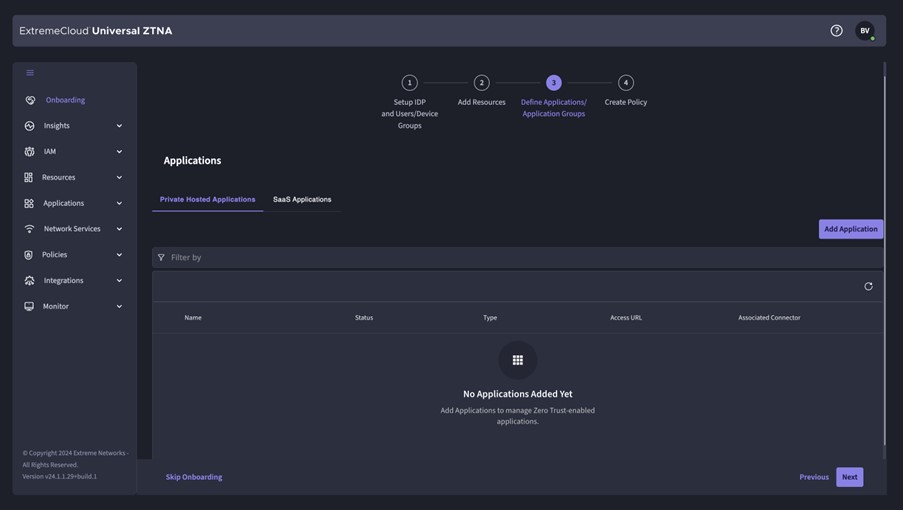

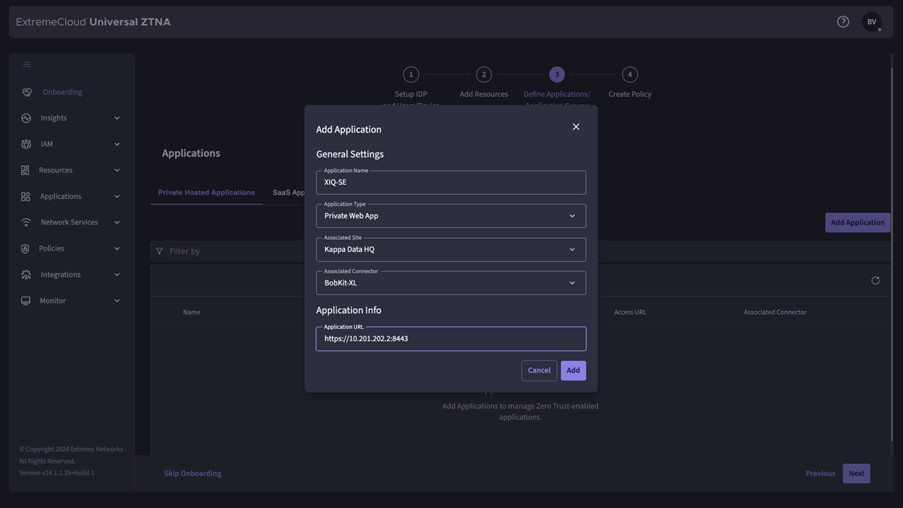

L’accès aux applications est également divisé en deux parties :

- Fournisseur d’identité : il s’agit du même fournisseur d’identité que celui évoqué dans Cloud NAC. Le fournisseur d’identité contient des groupes que vous pouvez utiliser dans les politiques pour rendre certaines applications disponibles à un groupe d’utilisateurs.

- Applications SaaS publiques : il s’agit d’applications que vous pouvez configurer de manière à ce qu’elles ne puissent être utilisées que via une connexion UZTNA. Lorsqu’un utilisateur se connecte via UZTNA, il peut utiliser l’application. S’il n’a pas de connexion à UZTNA, il sera rejeté. Au moment de la rédaction de cet article, il s’agit des applications suivantes : Mulesoft, Salesforce, Slack, G Suite, Splunk, Github, Atlassian, Dropbox et Zoom.

- Accès à distance : il s’agit d’un utilisateur qui dispose de l’agent UZTNA sur son appareil avec lequel il se connecte à ExtremeCloud. Il peut s’agir d’une solution basée sur un agent ou sans agent.

- ExtremeCloud : il s’agit de l’application ZTNA universelle dans laquelle les politiques sont définies. Le relais de tunnel sécurisé garantit que les connexions entrantes via les agents sont envoyées aux bonnes applications.

- IaaS (Infrastructure as a Service) : applications exécutées dans le cloud public (AWS, Azure, Google Cloud)

- Centre de données : applications exécutées dans un centre de données privé (un connecteur de service est installé sur l’hyperviseur)

- Campus : applications exécutées sur le campus (un connecteur de service est installé dans le réseau du campus)

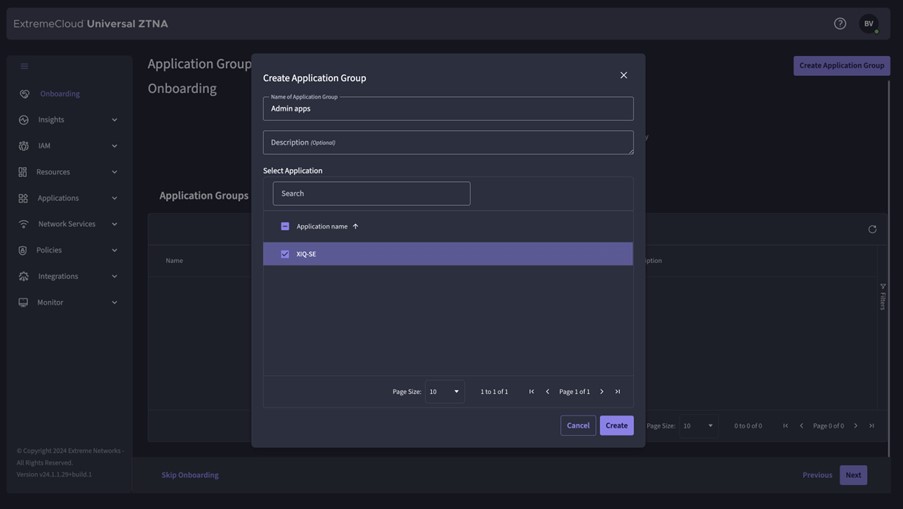

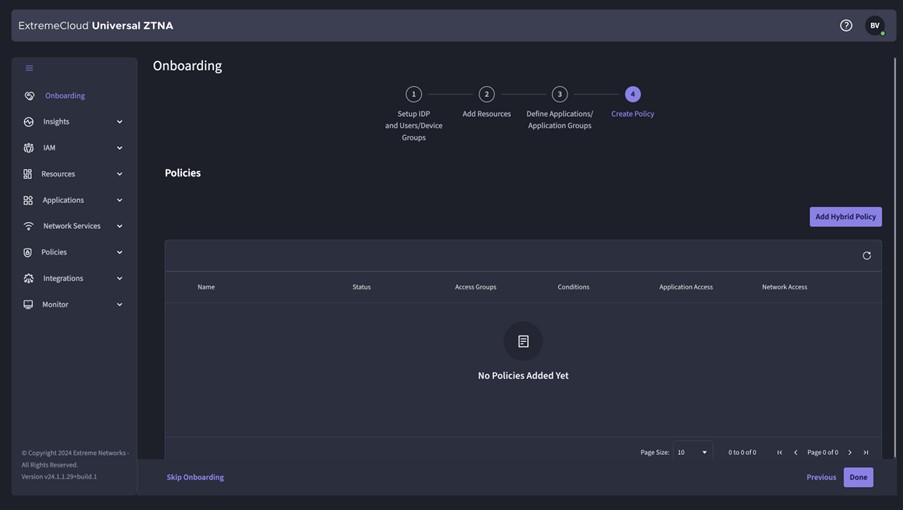

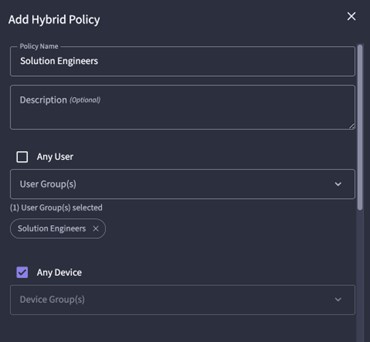

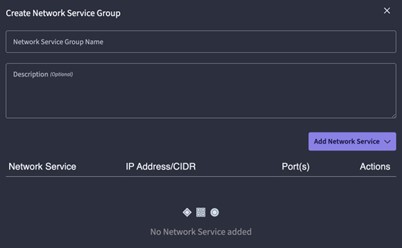

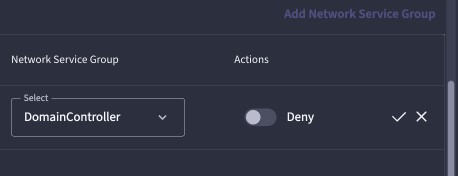

Politiques de l'UZTNA

Flux ZTNA universel extrême

Étape 1

Étape 2

Étape 3

Étape 4

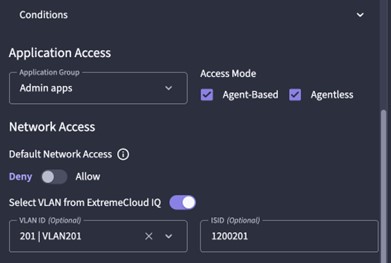

Conditions

Il existe également une forme d’accès conditionnel pour Cloud NAC intégrée à UZTNA. Ainsi, l’accès peut être refusé/autorisé en fonction des critères suivants :

- Emplacement

- Heure

- Authentification (EAP-TLS, EAP-TTLS, MBA,…)

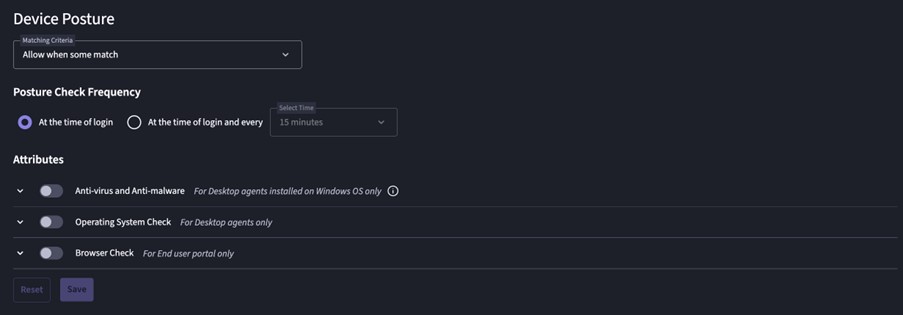

Position de l'appareil

L’accès aux applications peut être refusé si l’agent constate que certains éléments ne fonctionnent pas correctement.

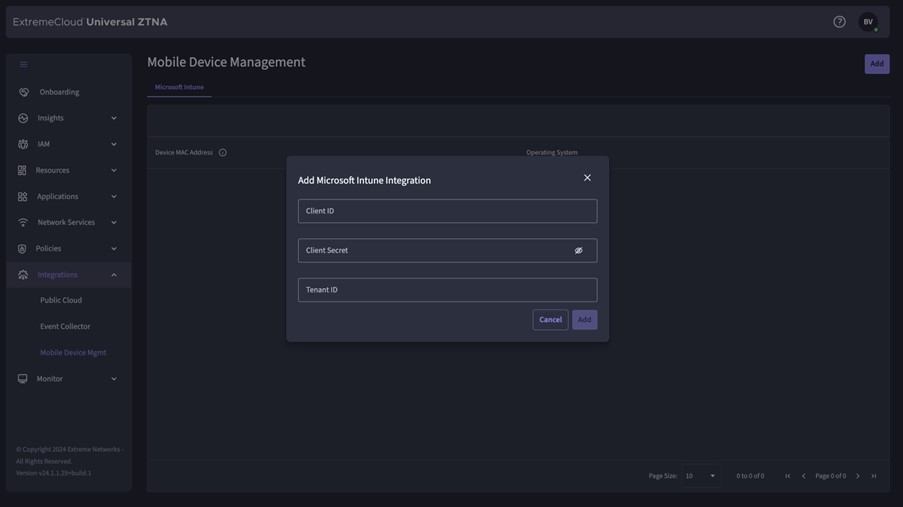

Mobile Device Managament (MDM)

Il existe également une intégration avec Microsoft Intune afin que vous ne puissiez accorder l’accès qu’aux appareils conformes via UZTNA.

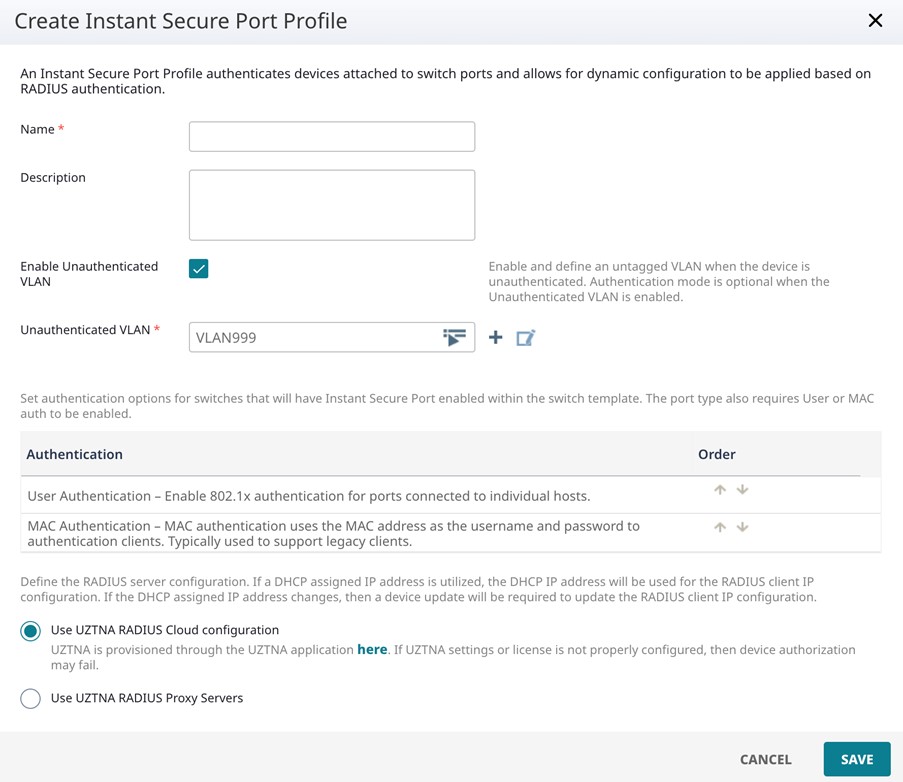

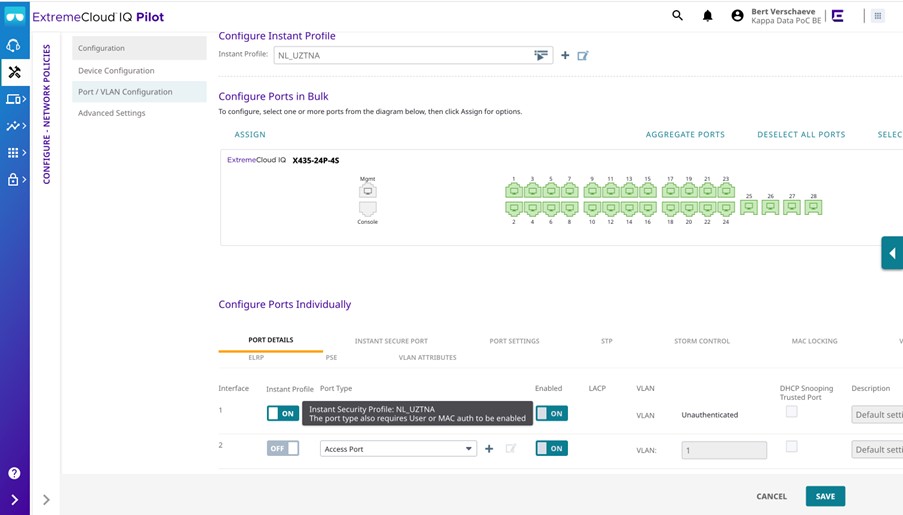

Configuration Switch

Dans ExtremeCloud IQ, vous pouvez sélectionner « Instant Secure Port » (Port sécurisé instantané) pour transformer le port du commutateur en port « NAC ». Ainsi, les requêtes Radius sur ce port sont transmises à UZTNA.

Questions fréquemment posées

Consultez notre section FAQ où vous trouverez les premières questions qui nous ont été posées au cours des derniers mois.

Contactez-nousQu’est-ce que Extreme Universal Zero Trust Network Access (ZTNA) ?

Extreme Universal Zero Trust Network Access (UZTNA) est une solution de cybersécurité qui met en œuvre le modèle de sécurité Zero Trust, qui part du principe qu’aucun utilisateur ou appareil ne doit être considéré comme fiable par défaut, qu’il se trouve à l’intérieur ou à l’extérieur du périmètre réseau. Cette solution vérifie en permanence l’identité des utilisateurs et le niveau de sécurité des appareils avant d’accorder l’accès aux applications et aux données, garantissant ainsi que l’accès est basé sur des politiques de sécurité strictes.

Pourquoi les organisations devraient-elles envisager de mettre en œuvre Extreme UZTNA dans le cadre de leur stratégie de cybersécurité ?

Les entreprises devraient envisager de mettre en œuvre Extreme UZTNA dans le cadre de leur stratégie de cybersécurité, car cette solution offre une sécurité évolutive, flexible et robuste qui s’adapte aux menaces modernes et aux environnements informatiques actuels. En adoptant ZTNA, les entreprises peuvent :

- Renforcer la sécurité dans tous les environnements : que ce soit sur site, dans le cloud ou dans des configurations hybrides, ZTNA garantit une sécurité cohérente.

- Augmenter la résilience face aux menaces avancées : la vérification continue et le principe du moindre privilège réduisent le risque de violations et l’impact des incidents de sécurité potentiels.

- Améliorer l’expérience utilisateur : grâce à des contrôles d’accès contextuels, le ZTNA offre un accès sécurisé sans compromettre la convivialité, ce qui favorise la productivité des équipes mobiles et à distance.

- Une sécurité à l’épreuve du temps : alors que les organisations adoptent de plus en plus les services cloud et le travail à distance, le ZTNA fournit un cadre de sécurité qui évolue avec ces tendances, garantissant une protection à long terme.

Pourquoi l’UZTNA extrême est-il important pour renforcer la cybersécurité ?

L’UZTNA extrême est importante pour renforcer la cybersécurité, car elle :

- Réduit la surface d’attaque : en limitant l’accès aux seules ressources nécessaires et en vérifiant en permanence les utilisateurs et les appareils, la ZTNA minimise les points d’entrée potentiels pour les attaquants.

- Empêche les mouvements latéraux : même si un attaquant obtient un accès initial, la ZTNA l’empêche de se déplacer latéralement sur le réseau en appliquant des contrôles d’accès stricts pour chaque ressource.

- S’adapte aux environnements informatiques modernes : le ZTNA est conçu pour sécuriser l’accès aux applications sur site et dans le cloud, ce qui le rend idéal pour les environnements de travail hybrides et à distance.

- Améliore la réponse aux incidents : grâce à un contrôle granulaire et à une visibilité sur les demandes d’accès, les équipes de sécurité peuvent rapidement identifier les activités suspectes et y répondre.

En quoi Extreme UZTNA diffère-t-il des approches traditionnelles en matière de sécurité réseau ?

L’UZTNA extrême diffère des approches traditionnelles de sécurité réseau en passant d’un modèle de sécurité basé sur le périmètre à un modèle qui applique des contrôles de sécurité au niveau de chaque utilisateur et de chaque appareil. Au lieu d’accorder un accès général en fonction de l’emplacement sur le réseau (par exemple, à l’intérieur du pare-feu de l’entreprise), l’ZTNA exige une vérification continue de l’identité et de l’état des appareils, en appliquant le principe du moindre privilège pour n’accorder l’accès qu’à des ressources spécifiques.

Comment Extreme UZTNA garantit-il la conformité aux réglementations en matière de cybersécurité ?

Extreme UZTNA facilite la conformité aux réglementations en matière de cybersécurité en fournissant des contrôles d’accès détaillés, une surveillance continue et des fonctionnalités de reporting robustes. Cela aide les entreprises à respecter les exigences en matière de protection des données, de contrôle d’accès et d’auditabilité, qui sont souvent imposées par des réglementations telles que le RGPD, la loi HIPAA et la directive NIS 2. En appliquant des politiques de sécurité strictes et en conservant des journaux complets des activités d’accès, ZTNA aide les entreprises à démontrer leur conformité à ces réglementations.

Contact us for a demo

Are you curious to learn how UZTNA can play an important security role at your customers? Contact us for a demo via the below button.