Zero Trust Network Access (ZTNA)

Zero Trust Network Access or ZTNA is a new way to connect your applications in a secure way. Via ZTNA, you control who may access which application(s). ZTNA brings more control on the cybersecurity within organisations. In this article you will learn which ZTNA solutions Kappa Data can offer.

Zero Trust Network Access, qu'est-ce que c'est?

L’objectif général du ZTNA est de ne faire confiance à personne, sur aucun appareil, provenant d’aucun endroit, et donc de tout vérifier. De plus, l’idée est de restreindre l’accès au minimum et de n’autoriser que ce qui est vraiment nécessaire. Il n’y aura donc pas d’accès complet au réseau.

Pour chaques utilisateur

L’utilisateur doit s’identifier. Le fait d’avoir différentes applications signifie également que les utilisateurs ont des identifiants différents. Certaines applications imposent des mots de passe complexes, d’autres exigent l’utilisation de l’authentification multifactorielle (MFA), mais cela devient plus compliqué lorsqu’un simple mot de passe est la seule exigence. Les attaques par force brute ou par table arc-en-ciel ne sont jamais loin.

Dans un monde idéal, toute application devrait être reliée à un fournisseur d’identité. Cependant, aucune application existante n’est à la hauteur de cette exigence. Même les nouvelles entreprises qui partent de zéro sont parfois confrontées au problème de l’incompatibilité de certaines applications qu’elles apprécient ou dont elles ont besoin.

La création d’un réseau tunnel autour des utilisateurs et des applications ajoute une couche de sécurité supplémentaire aux applications. Les utilisateurs doivent s’identifier avant même que l’application puisse être lancée. Si l’authentification unique (Single Sign-On) est prise en charge à la fois par ZTNA et par l’application, une seule authentification est nécessaire. Toutefois, si l’application ne prend pas en charge l’authentification unique, vous avez besoin d’une solution telle que ZTNA pour appliquer les règles de sécurité conformes aux exigences de l’entreprise.

Contrôle des appareils

Vous pouvez également enregistrer l’appareil et installer un certificat sur celui-ci afin qu’il devienne un appareil de confiance et puisse faire partie du processus d’authentification. Certains fournisseurs prennent en charge l’accès via un navigateur web sans agent. La prise en charge dépendra de l’application elle-même, mais cela pourrait être utile pour l’accès à des tiers.

Utilisation des applications

Applications publiques

Elles doivent être protégées soit par une adresse IP publique, soit par une redirection d’authentification. La dernière méthode n’est pas vraiment ZTNA, contrairement à la première. Vous ne pouvez accéder à l’application cloud que via votre environnement ZTNA, ce qui permet de respecter les règles de conformité et d’appliquer l’authentification requise.

Applications hébergées dans un centre de données

Elles peuvent être configurées de deux manières, selon le système pris en charge par ZTNA. La méthode la plus courante consiste à installer un proxy inverse devant l’application. Ce proxy inverse est souvent appelé « passerelle ». Certains fournisseurs permettent d’activer cette passerelle sur leur pare-feu ou même de l’installer en tant que conteneur. Cette passerelle met fin au micro-tunnel (mTLS) qui relie l’agent client à cette passerelle. Une adresse IP fixe est nécessaire dans ce cas. Une autre méthode pour les centres de données consiste à utiliser une connexion inverse. Via un agent sur le serveur ou une passerelle qui se connecte à un serveur POP ou backend, la connexion peut être initiée depuis le serveur.

Cela élimine le besoin d’une adresse IP fixe et peut, dans certains cas, simplifier la configuration.

Applications internes

Pour les applications internes, vous ne devriez pas avoir besoin de ZTNA, mais le problème est qu’elles sont accessibles à tous les utilisateurs du réseau. Étant donné que la segmentation et la ségrégation sont requises par NIS2, une extension du mode de fonctionnement ZTNA au LAN devient intéressante. L’un de vos fournisseurs propose cette solution, mais dans tous les autres cas, un NAC serait recommandé.

L’emplacement

En général, l’endroit d’où vous vous connectez n’a pas d’importance. C’est tout l’intérêt du ZTNA. Cependant, dans certains cas, il peut être intéressant d’effectuer certaines vérifications, telles que les changements soudains d’emplacement qui ne sont pas possibles, ou de bloquer l’accès à partir de régions spécifiques. De cette façon, vous pouvez diviser l’accès aux zones sensibles et ne l’autoriser qu’à partir d’emplacements fiables, tout en permettant l’accès aux services moins importants depuis n’importe où.

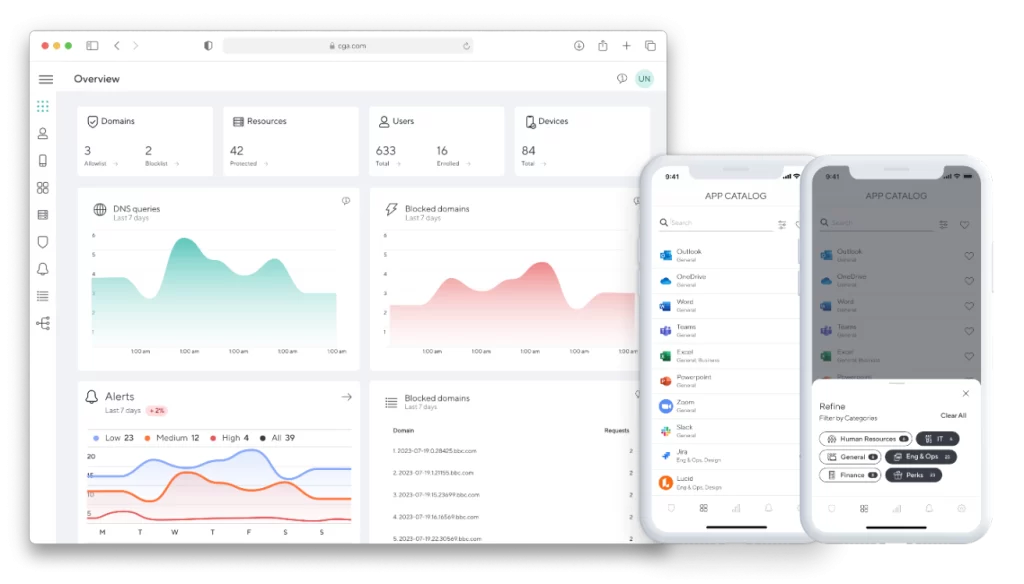

Zero Trust Network Access solutions chez Kappa Data

Chez Kappa Data, nous proposons différentes solutions d’accès réseau Zero Trust, qui peuvent fonctionner séparément sur chaque appareil. En fonction de vos besoins ou de vos exigences, Kappa Data peut vous conseiller sur chaque solution.

Zero Trust Network Access de Barracuda Networks

Il y a quelques années, Barracuda a racheté Fyde et l’a rebaptisé CloudGen Access. Aujourd’hui, cette solution est en cours de refonte et d’intégration dans SecureEdge, la solution SASE de l’entreprise. SecureEdge offrant différentes possibilités de déploiement, vous bénéficiez d’une grande flexibilité pour choisir la solution la mieux adaptée à votre cas d’utilisation.

Barracuda propose également une version « allégée » incluse dans son plan de protection des e-mails afin de sécuriser l’accès aux environnements Office 365.

Si l’environnement dispose déjà de pare-feu Barracuda CloudGen, la passerelle peut être activée sur le pare-feu lui-même, ce qui facilite grandement le déploiement.

Extreme Networks Universal Zero Trust Network Access

Pourquoi choisir Zero Trust Network Access?

L’accès réseau Zero Trust (ZTNA) gagne en popularité auprès des organisations qui cherchent à renforcer leurs défenses en matière de cybersécurité. Cette approche modifie fondamentalement le paradigme de sécurité pour adopter le principe « ne jamais faire confiance, toujours vérifier », garantissant que chaque demande d’accès est authentifiée, autorisée et chiffrée avant d’accorder l’accès aux ressources. Ce processus de vérification rigoureux réduit considérablement le risque d’accès non autorisé et de mouvements latéraux au sein du réseau.

L’un des principaux avantages du ZTNA est sa capacité à réduire la surface d’attaque. En dissimulant les ressources réseau aux utilisateurs non autorisés, le ZTNA rend beaucoup plus difficile pour les attaquants de découvrir et d’exploiter les vulnérabilités. Cela garantit que seuls les utilisateurs authentifiés et autorisés peuvent voir et accéder aux ressources sensibles, renforçant ainsi la sécurité globale.

Le ZTNA offre également une meilleure visibilité et un meilleur contrôle des activités réseau.

La journalisation et la surveillance détaillées des demandes d’accès fournissent des informations sur qui accède à quelles ressources et à quel moment. Cette visibilité accrue aide les organisations à identifier rapidement les activités suspectes et à y répondre, renforçant ainsi leurs mécanismes de défense.

À l’ère du travail à distance, les modèles de sécurité traditionnels basés sur le périmètre sont devenus moins efficaces. Le ZTNA prend en charge l’accès sécurisé aux ressources de l’entreprise depuis n’importe quel endroit et n’importe quel appareil, garantissant ainsi que les télétravailleurs peuvent travailler en toute sécurité. Cette capacité est cruciale à mesure que la main-d’œuvre devient de plus en plus mobile et dispersée.

Un autre avantage du ZTNA est son contrôle d’accès granulaire. Il permet de mettre en place des politiques très précises basées sur l’identité de l’utilisateur, la posture de l’appareil et le contexte de la demande d’accès. En garantissant que les utilisateurs ne disposent que de l’accès minimum nécessaire, le ZTNA réduit le risque de menaces internes et d’accès non autorisé aux informations sensibles.

La mise en œuvre du ZTNA peut également simplifier l’architecture de sécurité en éliminant le besoin de VPN traditionnels et de segmentation réseau complexe. Cette simplification peut entraîner des économies en termes d’infrastructure et de frais généraux de gestion, ce qui fait du ZTNA une option économiquement intéressante.

Les exigences réglementaires et de conformité en matière de protection des données et de contrôle d’accès sont strictes dans de nombreux secteurs. Le ZTNA aide les organisations à répondre à ces exigences en fournissant des contrôles d’accès robustes et des journaux d’audit détaillés, qui sont essentiels pour la conformité réglementaire.

Le ZTNA est particulièrement bien adapté aux environnements informatiques modernes qui incluent des services cloud, des applications SaaS et des infrastructures hybrides. Il fournit des politiques de sécurité cohérentes dans les environnements sur site et dans le cloud, garantissant ainsi une protection complète.

En vérifiant en permanence les demandes d’accès et en limitant l’exposition des ressources sensibles, le ZTNA renforce la résilience face aux violations. Cette approche permet de contenir plus efficacement les menaces et de minimiser l’impact potentiel des incidents de sécurité.

Enfin, le ZTNA peut améliorer l’expérience utilisateur en offrant un accès transparent et sécurisé aux ressources sans nécessiter de connexions VPN fastidieuses. Cette facilité d’accès garantit que les utilisateurs peuvent effectuer leurs tâches efficacement tout en bénéficiant de mesures de sécurité robustes.

En résumé, le ZTNA offre une approche robuste, flexible et évolutive de la sécurité réseau qui s’adapte bien à l’évolution des menaces et aux pratiques informatiques modernes. Ses avantages complets en font un choix attrayant pour les organisations qui souhaitent renforcer leur posture de cybersécurité.

Questions fréquemment posées

Veuillez consulter notre section FAQ où vous trouverez les questions qui nous ont été posées le plus fréquemment au cours des derniers mois.

Contactez-nousEn quoi le ZTNA améliore-t-il l’expérience utilisateur par rapport aux connexions VPN ?

ZTNA améliore l’expérience utilisateur de plusieurs façons :

- Accès transparent : offre aux utilisateurs un accès transparent aux applications sans avoir à établir et à gérer une connexion VPN distincte.

- Réduction de la latence : connecte directement les utilisateurs aux applications dont ils ont besoin, ce qui se traduit souvent par une latence réduite et des performances plus rapides.

- Connectivité simplifiée : élimine la complexité des configurations et de la maintenance VPN, facilitant ainsi la connexion sécurisée des utilisateurs.

- Politiques d’accès adaptatives : ajuste dynamiquement les politiques d’accès en fonction du contexte et du comportement des utilisateurs, offrant une expérience plus flexible et plus conviviale.

En quoi le ZTNA diffère-t-il des connexions VPN traditionnelles ?

Le ZTNA diffère des connexions VPN traditionnelles de plusieurs manières essentielles :

- Contrôle d’accès granulaire : le ZTNA accorde l’accès uniquement à des applications ou ressources spécifiques en fonction de l’identité vérifiée des utilisateurs et de la conformité des appareils, plutôt que de fournir un accès réseau général comme les VPN.

- Vérification continue : le ZTNA vérifie en permanence les informations d’identification des utilisateurs et des appareils lors de chaque tentative d’accès, tandis que les VPN authentifient généralement les utilisateurs uniquement au début de la session.

- Principe du moindre privilège : le ZTNA fonctionne selon le principe du moindre privilège, en limitant l’accès des utilisateurs aux seules ressources dont ils ont besoin, ce qui réduit le risque de mouvements latéraux au sein du réseau.

- Préparation au cloud : le ZTNA est conçu pour sécuriser l’accès aux ressources sur site et dans le cloud, ce qui le rend plus adapté aux environnements hybrides et multicloud modernes.

Qu’est-ce que l’accès réseau zéro confiance (ZTNA) ?

L’accès réseau Zero Trust (ZTNA) est un modèle de sécurité qui part du principe qu’aucun utilisateur ou appareil, qu’il se trouve à l’intérieur ou à l’extérieur du réseau, ne doit être considéré comme fiable par défaut. Au lieu de cela, le ZTNA vérifie en permanence chaque demande d’accès à l’aide d’une vérification d’identité stricte, de contrôles de conformité des appareils et de politiques de sécurité basées sur le contexte avant d’accorder l’accès aux applications et aux données.

Quels sont les principaux composants d’une solution ZTNA ?

Les principaux composants d’une solution ZTNA sont les suivants :

- Gestion des identités et des accès (IAM) : garantit la vérification des identités des utilisateurs et l’application des politiques d’accès en fonction des rôles et des attributs des utilisateurs.

- Évaluation de la posture des appareils : évalue l’état de sécurité des appareils avant d’accorder l’accès afin de garantir la conformité avec les politiques de l’entreprise.

- Micro-segmentation : divise le réseau en segments plus petits et isolés afin d’appliquer des contrôles de sécurité plus précis et de limiter l’accès.

- Politiques d’accès contextuelles : appliquent les politiques d’accès en fonction de facteurs contextuels tels que l’emplacement de l’utilisateur, le type d’appareil et le comportement.

- Surveillance continue : surveille en permanence l’activité des utilisateurs et des appareils afin de détecter et de réagir aux anomalies en temps réel.

Contact us for a demo

Are you curious to learn how Kappa Data can help you to deliver the right Zero Trust Network Access solution? Contact us for a demo via the below button.