Protection des données

La protection des données au repos ou en transit est une exigence de la norme NIS2. La protection des données peut s'appliquer à diverses applications, telles que les bases de données, les données réseau, les données des appareils ou les données des applications. Sur cette page, nous mettrons en avant les différents types de solutions qu'il est intéressant d'envisager.

L'importance de la protection des données

Protection des données au repos

Barracuda Backup

Les systèmes IoT et OT peuvent tous deux constituer un danger potentiel pour un réseau. Les systèmes non patchés et non sécurisés peuvent permettre aux pirates informatiques d’accéder au réseau et d’utiliser le système zombie comme point de départ. Certains de ces actifs sont gérés dans le cloud.

Dans le paysage numérique actuel, la protection des données au repos est essentielle pour garantir l’intégrité et la confidentialité des informations sensibles. Les entreprises s’appuyant de plus en plus sur des solutions de stockage numérique, le risque de violation et de perte de données n’a jamais été aussi élevé.

Barracuda Backup offre une solution complète et fiable pour protéger les données au repos, garantissant que vos fichiers, applications et systèmes critiques sont stockés en toute sécurité et facilement récupérables en cas de sinistre.

Barracuda Backup offre une combinaison transparente de protection des données sur site et dans le cloud, conçue pour répondre aux besoins diversifiés des entreprises modernes. Grâce à un cryptage avancé, des processus de sauvegarde automatisés et des capacités de récupération rapide, Barracuda Backup sécurise non seulement les données au repos, mais garantit également que votre organisation peut rapidement se remettre de tout incident de perte de données. En choisissant Barracuda Backup, vous investissez dans une défense robuste pour vos données, vous minimisez les temps d’arrêt et vous assurez la continuité de vos activités dans un monde numérique de plus en plus incertain.

Identity and Access Management avec JumpCloud

À une époque où les violations de données et les accès non autorisés sont de plus en plus courants, la protection des données au repos est essentielle pour préserver la confidentialité et la sécurité des informations sensibles. Les solutions de gestion des identités et des appareils (IAM & MDM) de JumpCloud offrent une approche robuste pour protéger les données au repos en garantissant que seuls les utilisateurs autorisés peuvent accéder aux données critiques stockées au sein de votre organisation.

Avec JumpCloud, vous protégez non seulement les données d’identité des utilisateurs, mais également toutes les données relatives aux mots de passe, aux appareils et à la gestion des accès privilégiés pour les administrateurs informatiques.

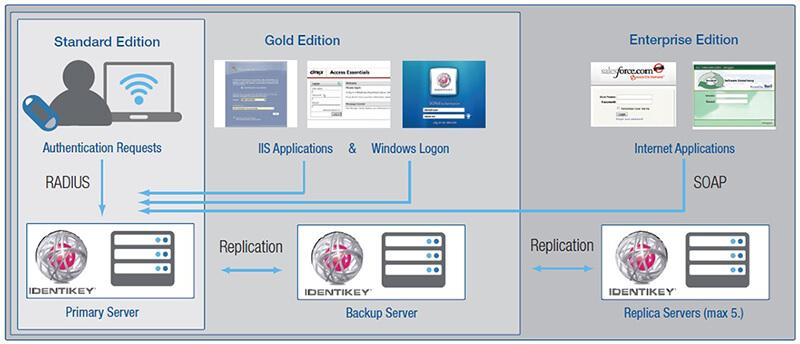

Onespan Digital Identity et Authentication

La sécurisation des données au repos est un aspect fondamental de la protection des informations sensibles d’une organisation contre les accès non autorisés et les violations potentielles. Les solutions d’identité numérique et d’authentification d’Onespan offrent un moyen puissant de protéger les données au repos en garantissant que seuls les utilisateurs vérifiés et authentifiés peuvent accéder aux données critiques stockées.

Les solutions d’Onespan utilisent des méthodes d’authentification avancées, telles que l’authentification multifactorielle (MFA), pour créer des barrières solides contre les accès non autorisés.

En sécurisant l’identité des utilisateurs et en vérifiant les tentatives d’accès, Onespan aide les organisations à protéger leurs données au repos, garantissant que même si les données sont physiquement accessibles, elles restent sécurisées et inaccessibles aux personnes non autorisées. Avec Onespan, les entreprises peuvent protéger en toute confiance leurs données sensibles, se conformer aux exigences réglementaires et atténuer les risques liés aux accès non autorisés dans un environnement numérique en constante évolution.

Data Protection for data-in transit

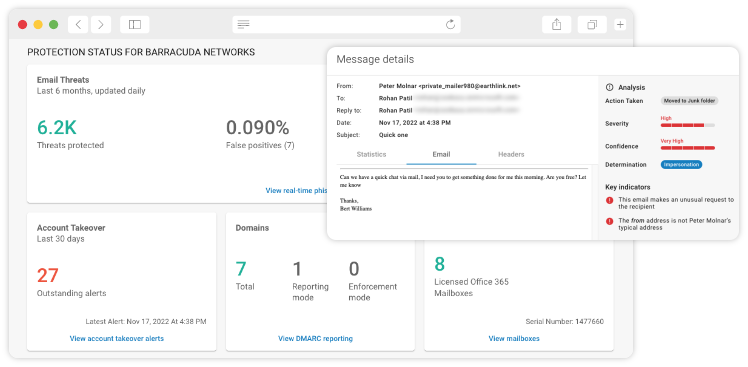

Barracuda Email Protection

Le courrier électronique reste un outil de communication essentiel pour les entreprises, mais il constitue également un vecteur important de cybermenaces, notamment les attaques par hameçonnage, les logiciels malveillants et les ransomwares. Il est crucial de protéger les données sensibles échangées par courrier électronique afin de garantir la sécurité et la conformité. Barracuda propose des solutions de protection de la messagerie électronique de pointe, conçues pour protéger les communications électroniques de votre organisation contre ces menaces en constante évolution.

La suite de protection de messagerie électronique de Barracuda offre des fonctionnalités de sécurité avancées telles que la détection des menaces en temps réel, le chiffrement des e-mails et un filtrage complet, garantissant ainsi la protection des données sensibles tant en transit qu’au repos. En bloquant les contenus malveillants avant qu’ils n’atteignent votre boîte de réception et en sécurisant les e-mails grâce à un chiffrement puissant, Barracuda contribue à prévenir les violations de données et l’accès non autorisé aux informations confidentielles.

Grâce à la protection des e-mails de Barracuda, vous pouvez protéger en toute confiance les données de votre organisation, maintenir la conformité réglementaire et garantir la sécurité et la fiabilité de vos communications par e-mail.

Barracuda Web Application Firewall (WAF)

Les données en transit sont particulièrement vulnérables aux attaques telles que les attaques de type « man-in-the-middle » (MitM), les scripts intersites (XSS) et les injections SQL, dans lesquelles les attaquants tentent d’intercepter, de modifier ou de voler des informations lors de leur transfert entre les utilisateurs et les applications Web.

Le pare-feu pour applications Web Barracuda atténue ces risques en imposant le chiffrement SSL/TLS, qui sécurise le canal de communication et garantit que les données restent protégées contre l’écoute clandestine et la falsification. De plus, le WAF offre une protection en temps réel contre un large éventail de menaces au niveau de la couche application, empêchant ainsi les acteurs malveillants d’exploiter les vulnérabilités des applications Web pour accéder à des données sensibles ou les compromettre.

Principaux avantages pour une organisation utilisant le pare-feu pour applications Web Barracuda :

- Sécurité complète pour les applications Web :

- Le WAF Barracuda offre une défense robuste contre les 10 principales menaces OWASP, notamment les injections SQL, les scripts intersites et d’autres vulnérabilités courantes. Cela garantit que vos applications Web et les données qu’elles traitent sont protégées contre les attaques les plus courantes et les plus dangereuses.

- Application du chiffrement SSL/TLS :

- Le WAF applique un chiffrement SSL/TLS puissant à toutes les données en transit, garantissant ainsi la sécurité des communications entre les utilisateurs et les applications. Cela protège les informations sensibles, telles que les identifiants de connexion et les données financières, contre toute interception ou altération par des personnes non autorisées.

- Protection DDoS :

- Barracuda WAF inclut une protection DDoS intégrée pour protéger vos applications contre les attaques par déni de service distribué qui peuvent saturer vos serveurs et perturber l’accès aux données et services critiques. Cela garantit la continuité et la disponibilité des activités, même en cas d’attaque.

- Contrôles d’accès granulaires :

- Avec Barracuda WAF, les entreprises peuvent mettre en œuvre des contrôles d’accès granulaires, garantissant que seuls les utilisateurs autorisés peuvent accéder à des parties spécifiques de l’application ou à certains types de données. Cela minimise le risque d’accès non autorisé à des informations sensibles.

- Informations sur les menaces en temps réel :

- Le WAF est intégré au réseau mondial de renseignements sur les menaces de Barracuda, fournissant des mises à jour en temps réel et une protection contre les menaces émergentes. Cette approche proactive aide les entreprises à garder une longueur d’avance sur les cybermenaces, garantissant la sécurité des données en transit.

- Facilité de déploiement et de gestion :

- Barracuda WAF est conçu pour être facile à déployer et à gérer, que ce soit sur site, dans le cloud ou dans le cadre d’une solution hybride. Son interface intuitive et ses mises à jour de sécurité automatisées réduisent la charge administrative, permettant aux équipes informatiques de se concentrer sur d’autres tâches critiques.

Nous pouvons donc conclure que le pare-feu pour applications Web Barracuda est un outil essentiel pour protéger les données en transit et garantir la sécurité et la résilience des applications Web face aux cybermenaces. En offrant un chiffrement robuste, une protection en temps réel contre les menaces et des contrôles de sécurité complets, Barracuda WAF aide les organisations à protéger leurs données sensibles, à rester conformes aux réglementations et à préserver leur réputation dans un environnement numérique de plus en plus hostile.

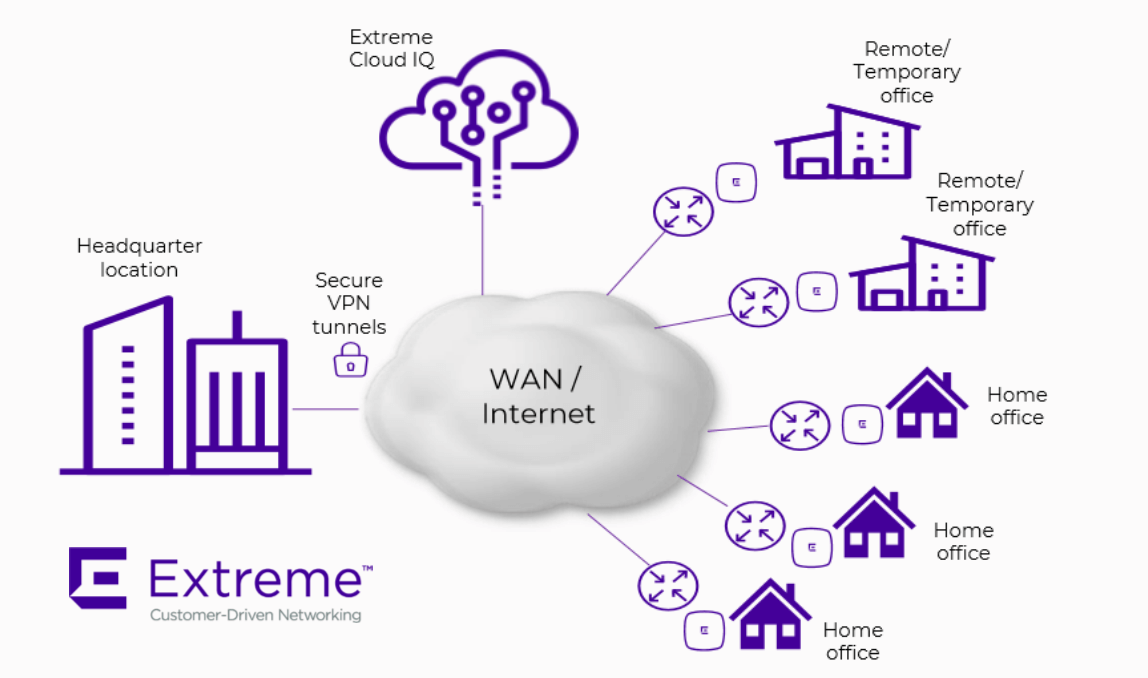

Secure Network Solutions avec Extreme Networks

Sécurisation des données en transit avec Extreme Networks : une approche complète

Dans le monde interconnecté d’aujourd’hui, la sécurisation des données en transit est primordiale pour toute organisation qui accorde de l’importance à la confidentialité, à l’intégrité et à la disponibilité de ses informations. Lorsque les données transitent par des réseaux sans fil, des connexions filaires et divers terminaux, elles deviennent vulnérables à toute une série de cybermenaces, notamment l’interception, l’accès non autorisé et la falsification.

Extreme Networks propose une suite de produits conçus pour protéger les données en transit, offrant aux organisations la sécurité robuste dont elles ont besoin pour se défendre contre ces risques en constante évolution. Cet article explore comment les solutions d’Extreme Networks, notamment le Wi-Fi, le réseau câblé, le contrôle d’accès au réseau (NAC), l’accès réseau zéro confiance (ZTNA) et l’accès réseau universel zéro confiance (UZTNA), fonctionnent ensemble pour garantir la sécurité des données en transit.

Wi-Fi Extreme Networks : connectivité sans fil sécurisée

Les réseaux sans fil sont un élément essentiel de l’infrastructure moderne des entreprises, mais ils présentent également des défis importants en matière de sécurité. Les données transmises via le Wi-Fi sont particulièrement vulnérables à l’écoute clandestine, aux attaques de type « man-in-the-middle » et aux accès non autorisés. Les solutions Wi-Fi d’Extreme Networks offrent des fonctionnalités de sécurité avancées pour protéger les données en transit :

- Chiffrement : les solutions Wi-Fi d’Extreme prennent en charge les dernières normes de chiffrement, telles que WPA3, garantissant que toutes les données transmises sur le réseau sans fil sont chiffrées et protégées contre toute interception.

- Authentification : grâce à des protocoles d’authentification robustes, le Wi-Fi d’Extreme garantit que seuls les appareils et utilisateurs autorisés peuvent accéder au réseau, réduisant ainsi le risque d’interception non autorisée des données.

- Accès basé sur les rôles : Extreme permet un contrôle granulaire de l’accès au réseau, garantissant que les utilisateurs ne peuvent accéder qu’aux données et ressources qu’ils sont autorisés à utiliser, minimisant ainsi l’exposition des informations sensibles.

Extreme Networks Wired : transmission sécurisée des données sur les connexions filaires

Bien que les réseaux câblés soient intrinsèquement plus sécurisés que les réseaux sans fil, ils ne sont pas à l’abri des menaces. Les solutions câblées d’Extreme Networks offrent une sécurité robuste pour protéger les données en transit sur les connexions réseau physiques :

- Cryptage MACsec : les solutions filaires d’Extreme prennent en charge le protocole MACsec (Media Access Control Security), qui crypte les données au niveau de la couche 2, garantissant ainsi que même si les données sont interceptées, elles restent illisibles sans les clés de décryptage appropriées.

- Segmentation sécurisée : grâce aux VLAN (réseaux locaux virtuels) et à d’autres techniques de segmentation, Extreme garantit l’isolation des données sensibles au sein du réseau, réduisant ainsi le risque d’accès non autorisé et de mouvements latéraux par des attaquants.

- Protection avancée contre les menaces : les solutions filaires d’Extreme s’intègrent à des outils de sécurité pour surveiller et protéger en temps réel contre les menaces, garantissant ainsi que toute activité malveillante est rapidement détectée et neutralisée.

Contrôle d’accès au réseau (NAC) : garantir un accès autorisé

Les solutions NAC d’Extreme Networks jouent un rôle crucial dans la sécurisation des données en transit en contrôlant qui et quoi peut accéder au réseau :

- Authentification des appareils : le NAC garantit que seuls les appareils fiables peuvent se connecter au réseau, protégeant ainsi les données en transit contre les appareils non autorisés ou compromis.

- Application de la conformité : le NAC d’Extreme vérifie la conformité des appareils avec les politiques de sécurité avant de leur accorder l’accès, garantissant ainsi que seuls les appareils sécurisés et à jour peuvent transmettre des données sur le réseau.

- Surveillance en temps réel : la surveillance continue de toutes les connexions réseau permet au NAC de détecter et de réagir aux activités suspectes, protégeant ainsi les données en transit contre les menaces émergentes.

Accès réseau zéro confiance (ZTNA) : ne faites jamais confiance, vérifiez toujours

Le modèle de sécurité zéro confiance, mis en œuvre via la solution ZTNA d’Extreme, est essentiel pour protéger les données en transit, en particulier dans les réseaux décentralisés actuels :

- Contrôles d’accès stricts : Extreme ZTNA exige la vérification de chaque utilisateur et appareil avant d’accorder l’accès à toute ressource réseau, garantissant ainsi que seules les entités authentifiées et autorisées peuvent transmettre ou recevoir des données.

- Micro-segmentation : en segmentant le réseau en zones plus petites et sécurisées, ZTNA garantit que même si une partie du réseau est compromise, l’attaquant ne peut pas facilement accéder à d’autres zones, protégeant ainsi les données en transit contre les violations à grande échelle.

- Surveillance continue : ZTNA surveille en permanence l’activité des utilisateurs et le trafic réseau, offrant une protection en temps réel et garantissant que toute anomalie ou menace est rapidement identifiée et atténuée.

Accès universel au réseau Zero Trust (UZTNA) : une approche unifiée

L’UZTNA d’Extreme Networks fait passer la sécurité Zero Trust au niveau supérieur en offrant une approche unifiée pour sécuriser les données en transit dans tous les environnements réseau, y compris les environnements cloud, sur site et hybrides :

- Protection complète : l’UZTNA applique les principes Zero Trust de manière universelle à l’ensemble du réseau, garantissant ainsi la protection des données en transit, quel que soit l’endroit où elles sont transmises ou consultées.

- Intégration transparente : l’UZTNA s’intègre aux solutions de sécurité Extreme existantes, offrant une stratégie de sécurité cohérente qui couvre tous les aspects du réseau, des connexions Wi-Fi et filaires à l’accès à distance et aux ressources cloud.

- Sécurité adaptative : avec UZTNA, les politiques de sécurité s’adaptent en temps réel en fonction du contexte de la demande d’accès, garantissant ainsi que les données en transit sont toujours protégées par les mesures de sécurité les plus appropriées.

La sécurisation des données en transit est un élément essentiel de la stratégie globale de cybersécurité de toute organisation. Extreme Networks propose une suite complète de solutions (Wi-Fi, réseaux câblés, NAC, ZTNA et UZTNA) qui fonctionnent ensemble pour offrir une protection robuste des données lors de leur transfert sur le réseau. En tirant parti de ces solutions, les organisations peuvent garantir la confidentialité, la sécurité et la protection de leurs données contre un nombre toujours croissant de cybermenaces, ce qui leur permet de préserver l’intégrité et la fiabilité de leurs opérations commerciales.

Whalebone Immunity: une protection robuste des données en transit

Les données sont constamment transmises sur les réseaux, il est donc essentiel d’assurer leur sécurité pendant leur transfert. Les cybermenaces telles que l’hameçonnage, les logiciels malveillants et les attaques de type « man-in-the-middle » représentent des risques importants pour les informations sensibles qui circulent entre les utilisateurs, les appareils et les applications.

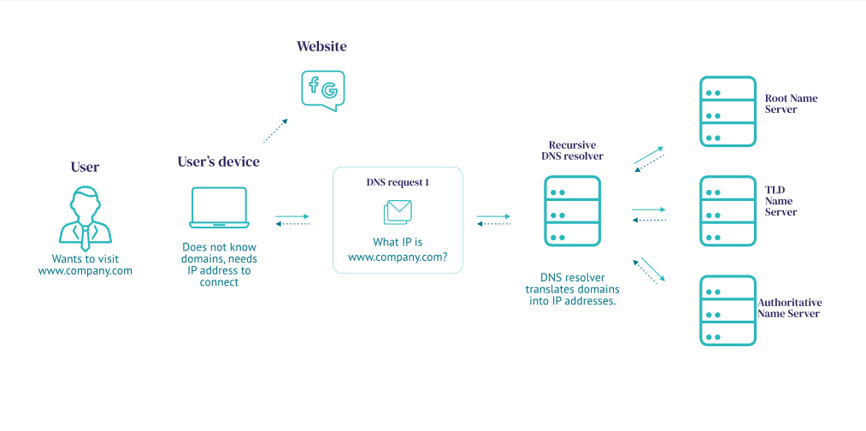

Whalebone Immunity offre une solution puissante conçue pour protéger les données en transit en fournissant une sécurité DNS avancée qui protège contre ces menaces en constante évolution. En tirant parti de renseignements en temps réel sur les menaces et de mécanismes de protection complets, Whalebone Immunity garantit que vos données restent sécurisées et intactes lorsqu’elles transitent sur Internet, permettant ainsi à votre organisation de maintenir les plus hauts niveaux d’intégrité et de sécurité des données.

Questions fréquemment posées

Veuillez consulter notre section FAQ où vous trouverez les questions qui nous ont été posées le plus fréquemment au cours des derniers mois.

Contactez-nousComment Barracuda contribue-t-il à protéger les données au repos ?

Barracuda protège les données au repos en proposant des solutions de sauvegarde et de stockage chiffrées qui garantissent la sécurité des données sensibles, même en cas de perte ou de vol des supports de stockage. Barracuda Backup chiffre les données avant leur écriture sur le disque et les conserve chiffrées tant sur site que dans le cloud, les protégeant ainsi contre tout accès non autorisé.

Comment Barracuda contribue-t-il à sécuriser les données en transit ?

Barracuda sécurise les données en transit grâce à ses solutions de sécurité des e-mails et de sécurité cloud, telles que Barracuda Email Security Gateway et Barracuda CloudGen Firewall. Ces solutions chiffrent les communications par e-mail et sécurisent le trafic réseau, garantissant ainsi la protection des informations sensibles lors de leur transit sur Internet ou sur les réseaux internes.

Comment Extreme Networks améliore-t-il la sécurité des données en transit ?

Extreme Networks renforce la sécurité des données en transit grâce à ses solutions complètes de sécurité réseau, qui comprennent une infrastructure réseau filaire et sans fil sécurisée. En utilisant des protocoles de chiffrement avancés et une segmentation sécurisée du réseau, Extreme Networks garantit que les données transitant par le réseau sont protégées contre tout accès non autorisé et toute interception.

Comment OneSpan contribue-t-il à la sécurité des données au repos ?

OneSpan contribue à la sécurité des données au repos en fournissant des solutions sécurisées de vérification d’identité et de signature numérique. Ces technologies garantissent que seuls les utilisateurs vérifiés peuvent accéder aux données sensibles et les modifier, préservant ainsi l’intégrité et la confidentialité des informations stockées.

Pourquoi la protection des données au repos est-elle cruciale pour les organisations ?

Data protection for data at rest is crucial because it ensures that sensitive information stored on servers, databases, and devices is secure from unauthorized access, theft, and breaches. Encrypting data at-rest helps maintain confidentiality and compliance with regulations, reducing the risk of data exposure.

Pourquoi la protection des données en transit est-elle essentielle pour maintenir la cybersécurité ?

La protection des données en transit est essentielle, car les données transmises sur les réseaux sont vulnérables à l’interception, à la falsification et à l’accès non autorisé. Le chiffrement des données en transit garantit que même si les données sont interceptées, elles ne peuvent être lues ou modifiées, ce qui préserve la confidentialité et l’intégrité de la communication.

Contactez-nous pour une démo

Souhaitez-vous savoir si nos solutions peuvent vous aider à répondre aux exigences technologiques de la norme NIS 2 ? Veuillez nous contacter pour obtenir une démonstration en cliquant sur le bouton ci-dessous.