Identifier les appareils IoT et OT

Les appareils IoT et OT se gèrent différemment des ordinateurs portables et des serveurs. Cet article explique comment identifier et protéger les appareils IoT et OT contre d'éventuelles attaques informatiques.

Qu'est-ce que l'IoT et l'OT ?

Pourquoi ?

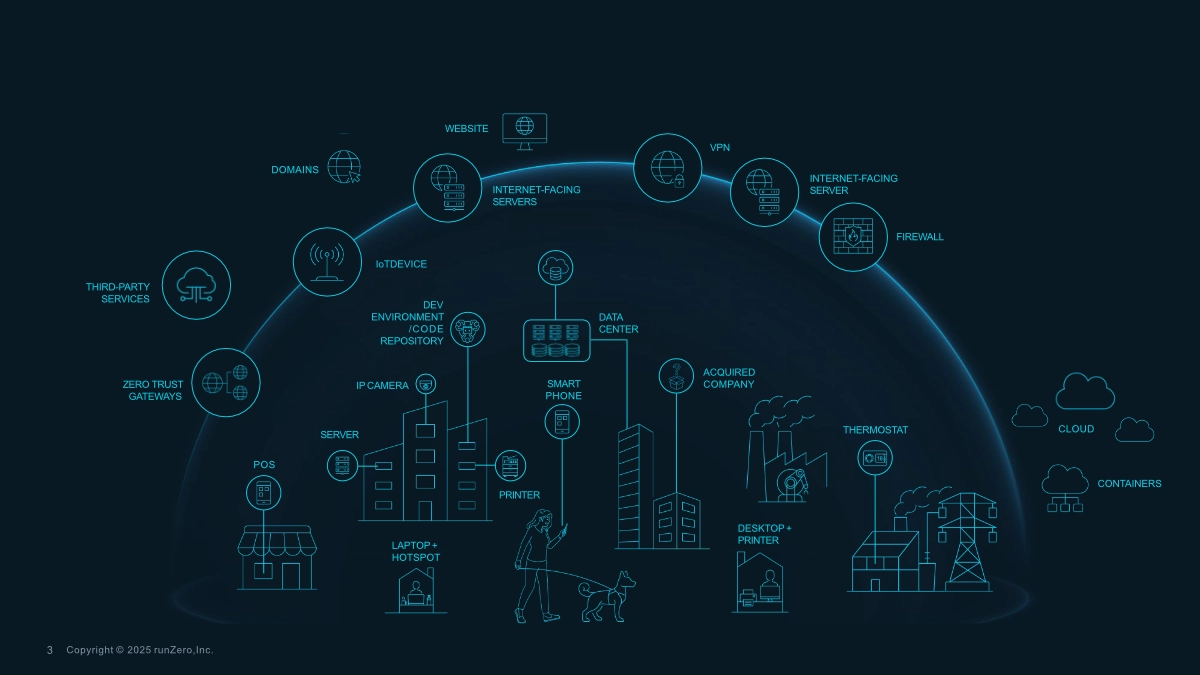

Tout est connecté. Dans un environnement domestique, on pense immédiatement aux lave-vaisselle et aux réfrigérateurs. Ces appareils existent également dans les réseaux professionnels, où ils sont complétés par des radios, des machines à café, etc. Ils doivent être connectés pour informer le fournisseur de quoi que ce soit ou pour recevoir des informations fonctionnelles depuis Internet afin de fonctionner (comme la radio Internet). Cela n'a rien à voir avec la production et est classé dans la catégorie « shadow IT ».

D'autre part, nous avons les réseaux OT (Operational Technology). Il s'agit d'actifs plus spécifiques et quasi toujours liés à la production, ce qui signifie qu'ils sont nécessaires au bon fonctionnement de la production. Un exemple bien connu serait un PLC, mais il pourrait tout aussi bien s'agir d'un scanner CT dans un hôpital. La plupart du temps, nous savons qu'ils sont là, mais nous oublions les sous-composants tels que les fournisseurs qui installent un capteur pour effectuer un suivi à distance.

En quoi cela constitue-t-il une menace ?

Les systèmes IoT et OT peuvent tous deux constituer un danger potentiel pour un réseau. Les systèmes non patchés et non sécurisés peuvent donner aux pirates informatiques un accès au réseau et leur permettre d’utiliser le système zombie comme point de départ. Certains de ces actifs sont gérés dans le cloud dès leur sortie d’usine et ont des mots de passe par défaut. Ceux-ci pourraient potentiellement constituer une porte dérobée pour n’importe quel réseau.

Oui, oui, mais pas pour moi !

Vous pensez peut-être que c’est un peu exagéré. Peut-être… Mais si vous pensez cela, c’est que vous savez exactement quels actifs sont actifs sur votre réseau. Vous avez peut-être déjà effectué un scan de découverte et votre entreprise a mis en place une politique interdisant de connecter tout système non géré. Mais les gens vont et viennent, et ils font preuve de créativité pour trouver des solutions à leurs problèmes.

Pensez à cette découverte que vous avez peut-être faite un jour. Il s’agit d’un instantané. Aucun visiteur, aucune machine de test ou, à ce moment-là, aucune machine éteinte ne figurera dans cette liste. Votre inventaire est incomplet et, au bout d’une journée, potentiellement obsolète.

Comment pouvez-vous protéger un réseau si vous ne disposez pas d’un inventaire précis de tous les actifs qui le composent ?

Que propose Kappa Data ?

runZero est une solution performante de découverte des actifs qui permet de créer un inventaire complet du réseau et d’identifier tous les actifs en fonction de leur fonction, avec 3 modes de scan différents pour l’IT, l’IoT et l’OT. De nombreux scanners de vulnérabilité utilisent des intégrations API ou un scan passif pour découvrir les actifs. Malheureusement, ces techniques ne permettent pas de découvrir tous les actifs. C’est pourquoi runZero propose un scan actif sécurisé avec son propre logiciel propriétaire.

Scan actif

Comme runZero fonctionne en mode de découverte non authentifié, sans identifiants ni agents, les techniques utilisées peuvent être comparées à celles d’un pirate informatique.

runZero utilise une base de données de plus de 18 000 empreintes digitales d’appareils déjà rencontrés sur les sites de ses clients. Chaque jour, de nouveaux appareils sont ajoutés à cette base de données, qui ne cesse de s’enrichir.

Qu’un appareil soit actif ou non, le scan actif de runZero est capable de détecter les appareils anciens et exotiques. Grâce à des modèles de scan configurables, runZero garantit un scan sécurisé des appareils OT, en ajustant le nombre de paquets de données, le TLS et de nombreuses autres fonctionnalités.

Kappa Data propose cette solution en association avec la solution Fabric d’Extreme Networks. Cela permet d’ajouter une couche d’isolation supplémentaire au-dessus d’un VLAN et de décider qui peut accéder à quoi. Par exemple, le PLC peut contacter le poste de travail d’ingénierie, mais rien d’autre. Un autre PLC peut faire la même chose, mais ils ne peuvent pas communiquer entre eux, même s’ils se trouvent dans le même VLAN. Il s’agit d’une solution très rentable et relativement facile à intégrer dans n’importe quel réseau existant, grâce à l’utilisation des commutateurs Fabric d’Extreme Networks (également connus sous le nom de VOSS).

Une autre façon de protéger un actif est de le maintenir à jour. Les mises à niveau et les mises à jour du micrologiciel et du système d’exploitation doivent être effectuées régulièrement et en priorité si nécessaire. Mais les priorités dépendent du réseau, ce qui pose des défis dans les environnements plus vastes. Le produit VIPR du fournisseur Armis est capable d’identifier et de hiérarchiser les vulnérabilités propres à chaque réseau. Cela aide les ingénieurs à mettre à jour leurs actifs dans le bon ordre. Vous bénéficiez ainsi d’une protection rapide et efficace en un minimum de temps. Chaque fois que des CVE sont publiées, elles sont ajoutées au portail et prises en compte.

Que faire en cas d’attaque ?

Même si un réseau est hautement sécurisé, vous savez qu’une attaque n’est jamais loin. Dans les réseaux informatiques classiques, nous disposons déjà de nombreux outils de détection, tels que XDR, NDR, SIEM et d’autres outils efficaces. Comme cet article porte sur l’OT, nous allons à nouveau mettre l’accent sur runZero.

Pourquoi envisager une protection IoT et OT ?

Il existe deux règles de base à cet égard :

- Les actifs peuvent être utilisés comme hôtes relais pour attaquer le réseau interne.

- Les réseaux OT sont au cœur de votre réseau de production. Vous ne voulez pas qu’ils soient attaqués.

Et n’oubliez pas : vous ne connaissez probablement pas tous les appareils connectés à votre réseau.

Questions fréquemment posées

Consultez notre section FAQ où vous trouverez les premières questions qui nous ont été posées au cours des derniers mois.

Contactez-nousQuels sont les défis auxquels sont confrontées les organisations dans la gestion et la sécurisation des appareils IoT et OT ?

Les organisations sont confrontées à plusieurs défis dans la gestion et la sécurisation des appareils IoT et OT, notamment :

- Visibilité : difficulté à identifier tous les appareils connectés au réseau en raison de leur nombre et de leur diversité.

- Diversité des protocoles : les appareils IoT et OT utilisent souvent divers protocoles qui ne sont pas standardisés.

- Systèmes hérités : de nombreux appareils OT sont des systèmes hérités qui n’ont pas été conçus dans une optique de sécurité.

- Contrôle limité : difficulté à appliquer les mesures de sécurité traditionnelles aux appareils qui ne peuvent pas être facilement gérés ou mis à jour.

- Vulnérabilités : risque accru de vulnérabilités en raison de l’absence de mises à jour et de correctifs réguliers.

Quelles sont les fonctionnalités spécifiques de runZero qui contribuent à protéger les appareils IoT et OT ?

Les fonctionnalités spécifiques de runZero qui contribuent à la protection des appareils IoT et OT comprennent :

- Détection et inventaire des appareils : surveillance continue pour maintenir un inventaire à jour de tous les appareils.

- Évaluation des risques : identification des vulnérabilités et évaluation des risques associés à chaque appareil.

- Analyse comportementale : surveillance du comportement des appareils afin de détecter les anomalies et les menaces potentielles.

- Détection des menaces et réponse : alertes en temps réel et réponses automatisées pour atténuer les risques.

- Intégration à l’infrastructure de sécurité existante : renforcement de la protection grâce à l’intégration à des pare-feu, des systèmes SIEM et d’autres outils de sécurité.

Comment runZero peut-il améliorer la sécurité des appareils IoT et OT difficiles à gérer ?

runZero améliore la sécurité des appareils IoT et OT difficiles à gérer grâce à son approche sans agent qui surveille le comportement des appareils et le trafic réseau sans nécessiter de contrôle direct sur les appareils. Cette surveillance passive garantit que même les appareils non gérés sont évalués en permanence pour détecter les risques de sécurité, et que toute activité inhabituelle ou suspecte est rapidement détectée et traitée.

Comment runZero aide-t-il à identifier les appareils IoT et OT sur un réseau ?

runZero aide à identifier les appareils IoT et OT sur un réseau en offrant une visibilité complète grâce à sa plateforme sans agent. Il utilise une surveillance active, passive et basée sur des API pour détecter et classer les appareils en fonction de leur comportement, de leurs modèles de communication et d’autres attributs. Cela permet aux organisations de découvrir tous les appareils, y compris ceux qui sont difficiles à gérer, sans perturber le fonctionnement du réseau.

Contactez-nous pour une démo

Vous souhaitez savoir si nos solutions peuvent vous aider à rechercher des actifs sur le réseau et à les protéger ? Contactez-nous pour obtenir une démonstration en cliquant sur le bouton ci-dessous.