Identifier les actifs

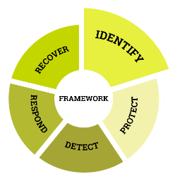

Dans le cadre de la fonction principale « Identifier » du cadre de cybersécurité de la CCB Belgique, plusieurs mesures et processus sont mis en place et gérés. Tous ont pour objectif d’identifier les actifs tels que les systèmes, les données, les personnes, les bâtiments, les logiciels, les données jusqu’aux bâtiments et autres actifs définis.

Sur cette page, vous découvrirez ce que la loi NIS2 attend de vous et les solutions que Kappa Data peut vous proposer.

Identifier la définition dans le cadre Cyberfundamentals

Directives et obligations de la CCB Belgique

Dans le cadre Cyberfudamentals de CCB Belgium, une liste de mesures est décrite, dont vous trouverez les grandes lignes ci-dessous :

- Les dispositifs et systèmes physiques utilisés au sein de l’organisation sont inventoriés

- Les plateformes logicielles et applications utilisées au sein de l’organisation sont inventoriées

- La communication organisationnelle et les flux de données sont cartographiés

- Les systèmes d’information externes sont catalogués

- Les ressources sont classées par ordre de priorité en fonction de leur classification, de leur criticité et de leur valeur commerciale

- Les rôles, responsabilités et autorités en matière de cybersécurité pour l’ensemble du personnel et les parties prenantes tierces (telles que les fournisseurs, les clients, les partenaires) sont définis.

- Le rôle de l’organisation dans la chaîne d’approvisionnement est identifié et communiqué.

- La place de l’organisation dans les infrastructures critiques et son secteur d’activité est identifiée et communiquée.

- Les priorités pour la mission, les objectifs et les activités de l’organisation sont définies et communiquées.

- Les dépendances et les fonctions critiques pour la fourniture des services essentiels sont établies

- Les exigences de résilience pour soutenir la fourniture des services essentiels sont établies pour tous les états opérationnels (par exemple, en cas de contrainte/attaque, pendant la reprise, en fonctionnement normal)

- La politique de cybersécurité de l’organisation est établie et communiquée

- Les exigences légales et réglementaires en matière de cybersécurité, y compris les obligations en matière de confidentialité et de libertés civiles, sont comprises et gérées.

- Les processus de gouvernance et de gestion des risques traitent les risques liés à la cybersécurité.

- Les vulnérabilités des actifs sont identifiées et documentées.

- Les informations sur les cybermenaces sont obtenues auprès de forums et de sources de partage d’informations.

- Les menaces, les vulnérabilités, les probabilités et les impacts sont utilisés pour déterminer les risques.

- Les réponses aux risques sont identifiées et classées par ordre de priorité.

- Les processus de gestion des risques sont établis, gérés et approuvés par les parties prenantes de l’organisation.

- La tolérance au risque de l’organisation est déterminée et clairement exprimée.

- La détermination de la tolérance au risque par l’organisation est fondée sur son rôle dans les infrastructures critiques et sur l’analyse des risques spécifiques au secteur.

- Les processus de gestion des risques liés à la chaîne d’approvisionnement cybernétique sont identifiés, établis, évalués, gérés et approuvés par les parties prenantes de l’organisation.

- Les fournisseurs et les partenaires tiers d’informations, de composants et de services sont identifiés, classés par ordre de priorité et évalués à l’aide d’un processus d’évaluation des risques liés à la chaîne d’approvisionnement cybernétique.

- Les contrats conclus avec les fournisseurs et les partenaires tiers sont utilisés pour mettre en œuvre les mesures appropriées destinées à atteindre les objectifs du programme de cybersécurité de l’organisation et du plan de gestion des risques liés à la chaîne d’approvisionnement cybernétique.

- Les fournisseurs et les tiers sont régulièrement évalués à l’aide d’audits, de résultats de tests ou d’autres formes d’évaluation afin de confirmer qu’ils respectent leurs obligations contractuelles.

- La planification et les tests de réponse et de reprise sont effectués avec les fournisseurs et les prestataires tiers.

Identification des actifs

Vous ne pouvez pas protéger ce que vous ne voyez pas

Tout commence par l’identification de vos actifs. Les actifs sont définis dans les directives NIS2 comme les systèmes informatiques, les applications logicielles, les données, les personnes, les procédures, les bâtiments, les voitures, les connaissances, etc. Tous ces actifs doivent être inventoriés et une analyse des risques doit être effectuée pour chacun d’entre eux.

Par exemple : vous avez une personne qui connaît tous les détails de la composition d’un produit, mais cette personne tombe malade pour une longue période. Si vous n’avez pas documenté ses connaissances, vous courez un risque grave. Pour les systèmes informatiques, il est évident que ceux-ci doivent être équipés des dernières solutions de sécurité afin de les protéger contre les cyberattaques les plus modernes.

Kappa Data propose différentes solutions qui couvrent plusieurs aspects de ce processus d’identification et d’analyse des risques.

Examinons les différentes solutions :

Identification des actifs et analyse des risques

Conformément à la fonction « Identifier » des directives NIS2 en Belgique, l’organisation doit s’engager dans une approche globale de l’identification des actifs et de l’analyse des risques. Cette stratégie garantit que tous les appareils informatiques, IoT et OT de notre réseau sont pris en compte, sécurisés et gérés efficacement.

Pour y parvenir, Kappa Data s’appuie sur plusieurs solutions avancées :

1. Identification des actifs via Armis :

Armis est une plateforme robuste utilisée pour identifier tous les appareils connectés à notre réseau. Elle joue un rôle essentiel dans la gestion des vulnérabilités, en nous permettant de surveiller et de sécuriser en permanence les appareils informatiques, IoT et OT. Grâce à Armis, nous bénéficions d’une visibilité complète sur notre parc d’appareils, ce qui nous aide à identifier et à atténuer rapidement les risques.

2. Contrôle d’accès au réseau (NAC) par Extreme :

La solution NAC d’Extreme Networks est essentielle pour déterminer et contrôler qui peut accéder aux différents segments de notre réseau. Cette solution applique des politiques de sécurité, garantissant que seuls les utilisateurs et les appareils autorisés peuvent se connecter à nos ressources réseau. Elle réduit ainsi considérablement le risque d’accès non autorisé et de violations de sécurité potentielles.

3. Authentification avec JumpCloud :

JumpCloud est la plateforme que nous avons choisie pour le processus d’authentification des utilisateurs qui accèdent à notre réseau. Cette solution simplifie et sécurise l’authentification des utilisateurs, en offrant des fonctionnalités d’authentification unique (SSO) et d’authentification multifactorielle (MFA). Elle garantit que seuls les utilisateurs vérifiés peuvent accéder aux systèmes et données critiques, renforçant ainsi notre posture de sécurité globale.

3.1 Single Sign-on

Grâce à l’authentification unique, les utilisateurs n’ont à saisir qu’un seul ensemble d’identifiants pour accéder à leurs applications web dans le cloud et derrière le pare-feu, via des ordinateurs de bureau, des smartphones et des tablettes. Cette mesure fondamentale de gestion des identités et des accès (IAM) est la première étape pour créer des expériences de confiance pour vos employés, vos clients et vos partenaires.

3.2 Authentification multifactorielle

L’authentification multifactorielle ou MFA est un élément important pour sécuriser l’accès à vos applications métier ou à votre réseau, en particulier dans l’environnement cyberactuel. Dans le cadre des directives NIS2, la MFA est fortement recommandée. Sur cette page, nous vous expliquons le rôle de la MFA pour vos utilisateurs.

3.4 Répertoire avancé

Synchronisez les utilisateurs de plusieurs répertoires tels que Workday, Active Directory, LDAP, G Suite et autres avec OneLogin.

3.5 Gestion du cycle de vie des identités

La gestion du cycle de vie des identités des individus et appareils met l’accent sur l’efficacité de l’intégration en important les définitions des droits de chaque application et en proposant des règles flexibles pour les droits des utilisateurs. Le rôle, le service, l’emplacement et le titre constituent la base du contrôle d’accès.

4. Gestion des vulnérabilités des actifs

Avec runZero, vous pouvez obtenir une vue d’ensemble de votre inventaire d’actifs et identifier ceux qui présentent des vulnérabilités. runZero vous aide même à hiérarchiser les vulnérabilités, afin que vous sachiez lesquelles doivent être traitées en priorité.

Cliquez sur les titres pour obtenir plus d’informations sur chaque solution.