Protection DNS

La protection DNS est une mesure importante pour sécuriser l'utilisation des applications web, qui est de plus en plus courante aujourd'hui. La protection DNS bloque l'accès aux serveurs DNS malveillants en tant qu'utilisateur. Au sein de la chaîne d'approvisionnement, la cybercriminalité est souvent mise en place à l'aide de serveurs DNS malveillants. Sur cette page, vous découvrirez pourquoi la protection DNS est un atout important pour votre organisation.

Demandez une demo

Protégez la zone grise des domaines inconnus avec Whalebone DNS Protection

La protection DNS est devenue une mesure de sécurité essentielle pour protéger les utilisateurs contre les domaines DNS malveillants et inconnus, ou en bref, la « zone grise ».

Il s’agit des territoires inexplorés d’Internet où se cachent des menaces potentielles, non détectées par les systèmes de sécurité conventionnels jusqu’à ce qu’il soit trop tard. Découvrez Whalebone Immunity, une solution révolutionnaire conçue pour renforcer vos défenses contre ces dangers invisibles.

Whalebone Immunity s’appuie sur une intelligence artificielle avancée et une analyse en temps réel des domaines pour offrir une protection robuste contre les innombrables dangers qui peuplent la zone grise. Contrairement aux solutions antivirus et pare-feu traditionnelles qui s’appuient fortement sur des signatures connues et des bases de données de menaces prédéfinies, Whalebone Immunity fonctionne à la pointe de la technologie, identifiant et neutralisant les menaces provenant de domaines inconnus avant qu’elles ne puissent causer des dommages.

90 % des cyberattaques se produisent via le DNS.

Vous pensez peut-être que les pare-feu suffisent à protéger les utilisateurs qui accèdent à des domaines malveillants sur Internet, mais ce n’est malheureusement pas le cas.

Les outils de sécurité traditionnels sont souvent réactifs et dépendent de mises à jour et de correctifs pour reconnaître et atténuer les menaces. Ils s’appuient fortement sur une base de données de menaces connues, ce qui signifie que les menaces nouvelles ou en évolution peuvent passer entre les mailles du filet jusqu’à ce qu’elles soient identifiées et ajoutées à la base de données. Ce délai peut être exploité par les cybercriminels pour causer des dommages importants.

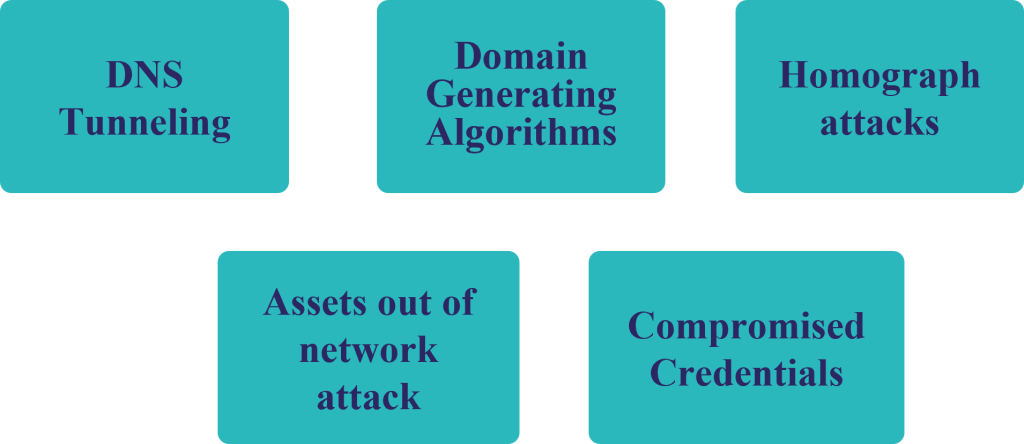

Les cybercriminels utilisent souvent des algorithmes de génération de domaines (DGA) qui génèrent un grand nombre de domaines en quelques secondes, afin de changer fréquemment les domaines qu’ils utilisent pour lancer des attaques malveillantes.

Algorithmes de génération de domaines (DGA)

Les domaines servent de point de rencontre pour les serveurs C&C des logiciels malveillants. Les générateurs doivent fournir des domaines prévisibles pour les deux entités qui communiquent. Mais pour les chercheurs en sécurité, ces domaines doivent être aussi imprévisibles que possible.

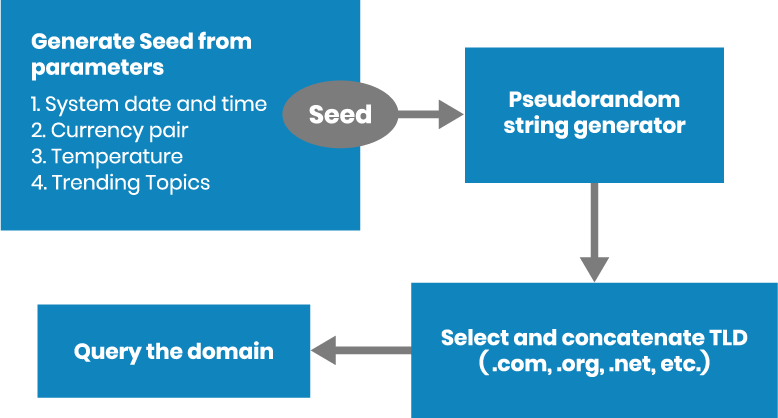

Les algorithmes de génération de domaines suivent une structure à trois éléments :

- Un élément de base appelé « graine ». Il peut s’agir d’une phrase ou d’un nombre que les pirates peuvent modifier quand ils le souhaitent. La graine doit être

- connue des deux parties de la communication : le client et la source. Ceci est important car les acteurs malveillants doivent connaître à l’avance le nom de domaine que le logiciel malveillant utilisera.

- Un élément qui change avec le temps. Il sera combiné avec la graine dans un algorithme. Le mot « temps » ne fait pas référence à une date ou à une heure, mais plutôt à un événement particulier du moment.

- Les domaines de premier niveau (TLD). Le « corps » constitué de la graine et de l’élément temps est combiné avec les TLD disponibles.

Homograph spoofing

Les domaines peuvent être enregistrés dans plusieurs alphabets et jeux de caractères. L’usurpation d’homographe consiste pour un acteur malveillant à enregistrer un domaine qui ressemble à un domaine connu en utilisant un alphabet différent ou en remplaçant une lettre par une lettre similaire.

Essayez de copier-coller : www.gооgle.com

Comment cela fonctionne-t-il ?

- L’acteur malveillant dispose d’un serveur exécutant un logiciel malveillant et il pointe un domaine vers celui-ci.

- Il infecte un hôte avec un logiciel malveillant afin d’interroger le domaine contrôlé par l’attaquant.

- Lorsque le résolveur DNS achemine la requête, il crée un tunnel entre l’attaquant et sa cible, lui permettant d’obtenir des données, de contrôler à distance l’hôte ou de passer à l’étape suivante de la chaîne d’attaque.

Attaques visant les actifs hors réseau

Les appareils appartenant à l’entreprise et gérés par celle-ci circulent désormais entre de nombreux réseaux. Les travailleurs hybrides, les travailleurs sur le terrain et les travailleurs en déplacement dirigent leur trafic DNS vers leur FAI ou vers un réseau Wi-Fi public. Les entreprises perdent ainsi le contrôle de la sécurité du trafic DNS sur ces appareils.

En quoi cela vous concerne-t-il ?

- Les réseaux Wi-Fi publics sont idéaux pour diffuser des logiciels malveillants et mener des attaques de type « man-in-the-middle ».

- Les employés qui travaillent à domicile dépendent de leur FAI. Les FAI ne filtrent généralement pas le trafic DNS, car cela entraînerait des appels de la part des clients.

- Ces appareils reviennent ensuite dans votre réseau et l’infectent.

Identifiants compromis

Les entreprises n’ont souvent pas mis en place de politique en matière d’identifiants. Les utilisateurs réutilisent le même mot de passe sur plusieurs sites. Le dark web regorge de sites proposant des identifiants de connexion et des données personnelles.

En quoi cela vous concerne-t-il ?

- Un pirate peut accéder à votre réseau à l’aide d’un identifiant et d’un mot de passe volés.

- La fuite des données personnelles de vos clients, employés, patients, etc. entraîne naturellement des dommages financiers et une atteinte à votre réputation.

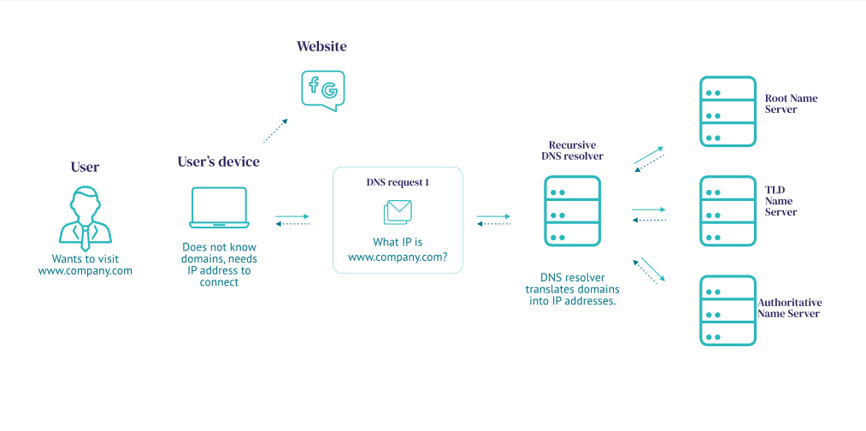

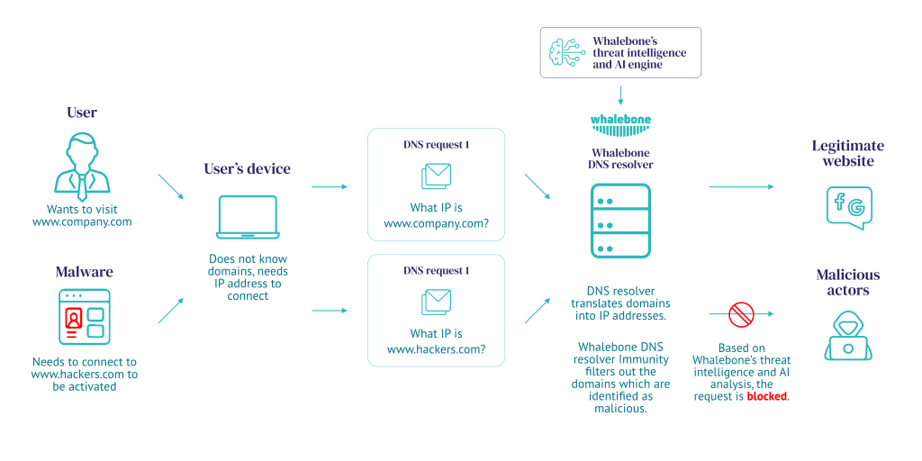

Protection DNS

Le DNS protecteur (PDNS) est un service de sécurité qui analyse les requêtes DNS afin de bloquer les menaces, en utilisant le système DNS existant. Il bloque l’accès aux logiciels malveillants, aux ransomwares, aux attaques de phishing, aux virus, aux sites Web nuisibles et aux logiciels espions à la source, rendant ainsi votre réseau plus sécurisé.

PDNS utilise la fonctionnalité RPZ (Response Policy Zone), un résolveur DNS basé sur des politiques qui répond en fonction de critères définis. Il vérifie à la fois les requêtes de noms de domaine et les adresses IP renvoyées par rapport aux informations sur les menaces, en utilisant des données en temps réel provenant de sources publiques et privées pour compiler une liste de sites dont le contenu malveillant est connu. Le résolveur DNS bloque ensuite les connexions à ces sites dangereux.

Lorsque PDNS rencontre une requête malveillante ou suspecte, il peut répondre de différentes manières. Il peut bloquer l’accès au domaine demandé en renvoyant une réponse NXDOMAIN, indiquant qu’aucune adresse IP n’est associée au domaine. Il peut également rediriger la requête vers une autre page qui informe l’utilisateur que le domaine d’origine a été bloqué. De plus, PDNS peut « sinkhole » le domaine, fournissant une réponse personnalisée et empêchant ou retardant d’autres cybermenaces telles que les ransomwares ou les protocoles de commande et de contrôle. Cette approche permet aux équipes de cybersécurité d’enquêter et de répondre aux menaces pendant qu’elles sont encore actives.

DNS Spoofing

DNS Spoofing désigne tout type d’activité malveillante qui modifie les enregistrements DNS renvoyés à l’utilisateur et le redirige ainsi vers un domaine malveillant. Il s’agit généralement d’un détournement DNS, d’un empoisonnement du cache ou d’une attaque de type « man in the middle ».

Le détournement DNS se produit lorsque la requête d’un utilisateur est mal résolue et redirige l’utilisateur vers un domaine malveillant au lieu du domaine souhaité.

L’empoisonnement du cache consiste pour un acteur malveillant à modifier l’enregistrement DNS afin de rediriger l’utilisateur vers un site malveillant qui ressemble au site légitime. Cette technique est très utilisée pour les pages de connexion et le vol d’identifiants de connexion.

L’attaque de type « man in the middle » consiste pour un acteur malveillant à s’interposer dans la communication entre deux parties, à se faire passer pour l’une d’elles et à accéder aux informations que les deux parties partagent.

Comment cela fonctionne-t-il ?

En général, il y a trois étapes :

- Reconnaissance : adresse MAC, version du logiciel et connaissance des vulnérabilités, protocoles de communication, algorithmes de chiffrement, DNSSEC utilisé.

- Accès : le pirate accède au serveur DNS récursif et ajoute de fausses entrées DNS pour rediriger les requêtes DNS vers son serveur.

- Attaque : les clients sont alors redirigés vers la fausse page de connexion de leur banque et le pirate vient de voler vos identifiants de connexion et commence à vider votre compte.

Attaques basées sur l'IoT

Imprimantes, appareils photo, serveurs, équipements médicaux, machines industrielles : tout ce qui est connecté à Internet est à la fois vulnérable et constitue une vulnérabilité pour le réseau.

Comment cela fonctionne-t-il ?

Dans la grande majorité des cas, vous ne pouvez pas installer de protection des terminaux sur ces appareils, ce qui est souvent exploité par les pirates informatiques, qui les ajoutent à leur réseau C&C pour lancer des attaques DDoS ou utilisent leurs logiciels hérités intégrés pour mener des attaques de la chaîne d’approvisionnement.

Les logiciels malveillants en général

Un logiciel malveillant est tout logiciel malveillant.

Comment ça marche ?

Un logiciel malveillant est tout logiciel malveillant. Il doit s’infiltrer dans le réseau, prendre pied, se propager, puis agir. Aucune attaque n’est un processus simple, et une attaque réussie signifie que les mesures de sécurité du réseau ont échoué à plusieurs reprises.

L’ajout d’une couche DNS au périmètre de sécurité signifie que si un logiciel malveillant passe à travers la pile de sécurité standard, il est encore possible de l’empêcher de se propager et de causer des dommages.

Phishing

Utilisation de faux messages, sites web, bannières, etc. pour escroquer les utilisateurs, souvent dans le but de leur faire divulguer leurs identifiants ou de leur faire télécharger des logiciels malveillants.

Comment ça marche ?

Pour lancer une attaque de phishing, les pirates ont besoin d’un domaine. Si celui-ci apparaît dans l’une des bases de données Whalebone, tout utilisateur qui tente d’y accéder, par exemple via un e-mail semblant provenir du service des ressources humaines, est immédiatement bloqué.

Attaques visant la chaîne logistique

Utiliser une vulnérabilité d’un logiciel tiers de confiance pour se faufiler derrière le périmètre de sécurité afin de prendre pied dans le réseau cible, propager des logiciels malveillants, etc.

Comment cela fonctionne-t-il ?

Les attaquants trouvent une vulnérabilité dans un logiciel largement utilisé et l’exploitent pour introduire une charge utile malveillante dans le réseau. Malheureusement, étant donné que le logiciel est considéré comme fiable par les mesures de sécurité, il n’y a pas grand-chose à faire pour empêcher l’attaque. Il est toutefois possible d’en empêcher les conséquences en coupant la communication entre la charge utile et l’attaquant.

Whalebone Immunity comme solution Protection DNS

Frequently asked questions

Check our FAQ section where you can find the first questions that have been asked to us during the last months.

Contact usComment une solution de protection DNS telle que Whalebone Immunity peut-elle renforcer la cybersécurité globale ?

Les solutions de protection DNS renforcent la cybersécurité globale en :

- Empêchant l’accès aux sites malveillants : le blocage des domaines nuisibles au niveau DNS stoppe les menaces avant qu’elles n’atteignent le réseau.

- Réduisant le risque d’infections : en interceptant et en bloquant les domaines malveillants et les ransomwares, la protection DNS réduit le risque d’infections des terminaux.

- Protégeant contre les attaques par hameçonnage : le blocage de l’accès aux sites de hameçonnage empêche les utilisateurs de divulguer par inadvertance des informations sensibles.

- Amélioration de la visibilité : la fourniture de rapports détaillés sur les requêtes DNS aide les entreprises à identifier les activités suspectes et à y répondre.

- Simplification de la gestion : la gestion centralisée et l’application des politiques facilitent le maintien d’une sécurité cohérente dans toute l’entreprise.

Comment Whalebone Immunity améliore-t-il la sécurité du réseau ?

Whalebone Immunity renforce la sécurité du réseau en surveillant et en filtrant en permanence le trafic DNS afin de bloquer l’accès aux domaines malveillants connus. Il utilise des informations sur les menaces et une analyse des données en temps réel pour identifier et prévenir les cybermenaces, garantissant ainsi que les utilisateurs ne puissent pas accéder par inadvertance à des sites Web dangereux.

Pourquoi la protection DNS est-elle importante pour la cybersécurité ?

La protection DNS est essentielle pour la cybersécurité, car elle constitue la première ligne de défense contre les menaces provenant d’Internet. En filtrant les requêtes DNS et en bloquant l’accès aux domaines malveillants, la protection DNS empêche les menaces d’atteindre le réseau, réduisant ainsi le risque d’infections et de violations de données.

Pourquoi une organisation devrait-elle envisager de mettre en œuvre Whalebone Immunity ?

Une organisation devrait envisager de mettre en œuvre Whalebone Immunity pour :

- Renforcer la prévention des menaces : bloquez les menaces avant qu’elles n’atteignent le réseau et ne compromettent les systèmes.

- Améliorer la posture de sécurité : renforcez l’ensemble des défenses de cybersécurité en ajoutant une couche de protection essentielle.

- Simplifier la gestion de la sécurité : les politiques et les rapports centralisés rationalisent les opérations de sécurité.

- Réduire l’impact des cyberattaques : le blocage proactif des menaces minimise les dommages potentiels liés aux incidents cybernétiques.

- Garantir la conformité : respectez les exigences réglementaires en matière de protection des données sensibles et de sécurité des opérations réseau.

Qu’est-ce que l’immunité Whalebone ?

Whalebone Immunity est une solution de cybersécurité basée sur le DNS conçue pour protéger les réseaux contre les cybermenaces en bloquant les domaines malveillants et en empêchant les utilisateurs d’accéder à des sites Web dangereux. Elle fonctionne au niveau du DNS pour filtrer le trafic et protéger contre le phishing, les logiciels malveillants, les ransomwares et autres cybermenaces.

Quelles sont les principales caractéristiques de Whalebone Immunity ?

Les principales fonctionnalités de Whalebone Immunity sont les suivantes :

- Informations en temps réel sur les menaces : utilise des données actualisées sur les menaces pour bloquer les domaines malveillants.

- Filtrage DNS complet : surveille et filtre tout le trafic DNS afin de protéger contre les cybermenaces.

- Politiques personnalisables : permet aux organisations de définir des politiques pour différents groupes d’utilisateurs et de personnaliser les règles de blocage.

- Rapports détaillés : fournit des informations sur les menaces bloquées et les modèles de trafic DNS.

- Intégration facile : s’intègre facilement à l’infrastructure réseau existante sans nécessiter de modifications importantes.

Quels types d’organisations tireraient le plus grand bénéfice de l’utilisation de solutions de protection DNS telles que Whalebone Immunity ?

Les organisations de toutes tailles et de tous secteurs peuvent bénéficier des solutions de protection DNS, en particulier celles qui :

- Traitent des données sensibles : telles que les institutions financières, les prestataires de soins de santé et les agences gouvernementales.

- Disposent d’une main-d’œuvre dispersée : y compris les environnements de travail à distance et hybrides.

- Doivent se conformer à des réglementations strictes : les organisations qui doivent se conformer à des normes telles que le RGPD, l’HIPAA et la norme PCI DSS.

- Sont confrontées à un trafic web important : le commerce électronique, les établissements d’enseignement et les grandes entreprises.

Contactez-vous pour une demo

Vous souhaitez découvrir comment Whalebone et Sophos peuvent vous aider à renforcer la sécurité de votre chaîne logistique ? Contactez-nous pour obtenir une démonstration en cliquant sur le bouton ci-dessous.