Détecter les incidents cybernétiques

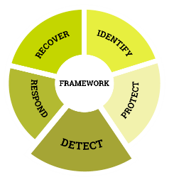

Dans le cadre de la fonction principale « Détecter » des directives NIS2, un certain nombre de mesures et de processus sont mis en place et gérés. Tous ont pour objectif de détecter les menaces et les vulnérabilités, afin qu’une organisation puisse comprendre les cibles et les méthodes d’attaque.

Sur cette page, vous découvrirez ce que la loi NIS2 attend de vous et les solutions que Kappa Data peut vous proposer.

Détecter la définition à partir du cadre Cyberfundamentals

Dans le cadre Cyberfudamentals de CCB Belgium, une liste de mesures est décrite, dont vous trouverez les grandes lignes ci-dessous :

- L’organisation doit veiller à ce qu’une base de référence des opérations réseau et des flux de données attendus pour ses systèmes critiques soit élaborée, documentée et maintenue afin de suivre les événements.

- Les événements détectés sont analysés afin de comprendre les cibles et les méthodes des attaques.

- Les données relatives aux événements sont collectées et corrélées à partir de multiples sources et capteurs.

- L’impact des événements est déterminé.

- Des seuils d’alerte en cas d’incident sont établis.

- Le réseau est surveillé afin de détecter les événements potentiels liés à la cybersécurité.

- L’environnement physique est surveillé afin de détecter les événements potentiels liés à la cybersécurité.

- Les activités du personnel sont surveillées afin de détecter les événements potentiels liés à la cybersécurité.

- Les codes malveillants sont détectés.

- Les codes mobiles non autorisés sont détectés.

- L’activité des prestataires de services externes est surveillée afin de détecter les incidents de cybersécurité potentiels.

- La surveillance du personnel, des connexions, des appareils et des logiciels non autorisés est assurée.

- Des analyses de vulnérabilité sont effectuées.

- Les activités de détection sont conformes à toutes les exigences applicables.

- Les processus de détection sont testés.

- Les informations relatives à la détection des incidents sont communiquées.

- Les processus de détection sont améliorés en permanence.

-

Détecter les incidents cybernétiques

À l’ère numérique actuelle, la cybersécurité est plus importante que jamais. Face à la multiplication des menaces émanant des cybercriminels, les entreprises doivent disposer de systèmes de détection robustes pour protéger leurs données et leurs opérations. Cet article explore les systèmes de détection de Barracuda XDR, en mettant l’accent sur la manière dont ils répondent aux exigences essentielles du cadre Cyberfundamentals du CCB Belgique. Nous aborderons des solutions telles que la sécurité cloud, la protection DNS, la sécurité IoT et OT, la surveillance réseau et la recherche de menaces en termes simples, en présentant des produits spécifiques tels que DNS Protectionl, IoT et OT Asset Discovery, la surveillance réseau avec SolarWinds et les plateformes de recherche de menaces de Barracuda XDR et Withsecure EDR.

Barracuda XDR : une analyse approfondie

Barracuda Extended Detection and Response (XDR) est une solution de sécurité complète conçue pour détecter, enquêter et répondre aux menaces sur l’ensemble du réseau d’une organisation.

Protection DNS par Whalebone

Whalebone offre une protection DNS supplémentaire en tant que couche de sécurité supplémentaire au-dessus d’un pare-feu afin de détecter les techniques utilisées pour les incidents de cybersécurité tels que :

- Algorithmes de génération de domaines (DGA) : les acteurs malveillants utilisent les DGA pour pouvoir changer rapidement les domaines qu’ils utilisent pour lancer des attaques de logiciels malveillants.

- Usurpation d’homographes : les domaines peuvent être enregistrés dans plusieurs alphabets et jeux de caractères.

- Attaques visant les actifs hors réseau : les travailleurs hybrides, les travailleurs sur le terrain et les travailleurs en déplacement dirigent leur trafic DNS vers leur FAI ou un réseau Wi-Fi public. Les entreprises perdent ainsi le contrôle de la sécurité du trafic DNS sur ces appareils.

- Identifiants compromis : les entreprises ne disposent souvent pas de politiques en matière d’identifiants. Les utilisateurs réutilisent le même mot de passe sur plusieurs sites. Le dark web regorge de sites proposant des identifiants de connexion et des données personnelles.

- Usurpation DNS : désigne tout type d’activité malveillante qui modifie les enregistrements DNS renvoyés à l’utilisateur et le redirige vers un domaine malveillant.

- Attaques basées sur l’IoT : imprimantes, caméras, serveurs, équipements médicaux, machines industrielles… Tout ce qui est connecté à Internet est à la fois vulnérable et constitue une vulnérabilité pour le réseau.

- Malware : l’ajout d’une couche DNS au périmètre de sécurité signifie que si un malware passe à travers la pile de sécurité standard, il est toujours possible de l’empêcher de se propager et de causer des dommages.

- Hameçonnage : pour lancer une attaque par hameçonnage, les attaquants ont besoin d’un domaine. Si celui-ci apparaît dans l’une des bases de données Whalebone, tout utilisateur qui tente d’y accéder, par exemple via un e-mail qui semble provenir du service des ressources humaines, est immédiatement bloqué.

- Attaques de la chaîne d’approvisionnement : Les attaquants trouvent une vulnérabilité dans un logiciel largement utilisé et l’exploitent pour introduire une charge utile malveillante dans le réseau. Malheureusement, étant donné que le logiciel de confiance est approuvé par les mesures de sécurité, il n’y a pas grand-chose à faire pour empêcher l’attaque. Il est toutefois possible d’en empêcher les conséquences en coupant la communication entre la charge utile et l’attaquant.

Surveillance du réseau : SolarWinds

SolarWinds Observability excelle dans la fourniture d’informations en temps réel et d’analyses avancées pour détecter et atténuer les cybermenaces potentielles. En s’intégrant de manière transparente à votre infrastructure existante, il permet une surveillance proactive et une identification rapide des anomalies du réseau, garantissant ainsi la conformité aux exigences strictes du CyberFundamentals Framework.

Ses principales fonctionnalités sont les suivantes

- Surveillance du réseau en temps réel : la surveillance continue du trafic réseau permet d’identifier rapidement les activités inhabituelles et les failles de sécurité potentielles.

- Analyses avancées : utilise l’apprentissage automatique et l’IA pour analyser les modèles, prédire les menaces potentielles et recommander des mesures préventives.

- Rapports complets : génère des rapports détaillés et des tableaux de bord conformes au cadre CyberFundamentals, facilitant ainsi la conformité et la gestion des rapports.

- Évolutivité et flexibilité : conçu pour s’adapter à votre entreprise, il prend en charge un large éventail de périphériques et de configurations réseau, garantissant une protection robuste à mesure que votre infrastructure se développe.

La mise en œuvre de SolarWinds Observability permet aux entreprises essentielles de réduire considérablement le risque de cyberattaques, garantissant ainsi un environnement réseau sécurisé et résilient. Cette approche proactive renforce non seulement votre posture en matière de cybersécurité, mais renforce également la confiance des parties prenantes, démontrant ainsi votre engagement à maintenir des mesures de sécurité robustes.

Recherche de menaces : Barracuda XDR

La recherche de menaces consiste à rechercher de manière proactive les cybermenaces qui ont pu contourner les mesures de sécurité traditionnelles. Barracuda XDR et Sophos MDR incluent tous deux des plateformes robustes de recherche des menaces afin de garantir qu’aucune menace ne passe inaperçue.

Principales fonctionnalités de Barracuda XDR :

- Recherches proactives : effectue régulièrement des exercices de recherche des menaces afin d’identifier les menaces cachées.

- Analyses avancées : utilise l’apprentissage automatique et l’IA pour analyser les données et découvrir les menaces potentielles.

- Équipe de sécurité experte : accès à une équipe d’experts en sécurité spécialisés dans la recherche des menaces et la réponse aux incidents.