Réponse Incident à fournir en cas d'incident pour NIS2

Pour les entreprises essentielles et importantes, la manière dont les événements liés à la cybersécurité et la réponse aux incidents doivent être gérés est clairement décrite dans le cadre des directives NIS2 Européens. Les deux types d'entités doivent mettre en œuvre un plan de réponse aux incidents afin de garantir la protection de leurs activités contre les perturbations importantes.

Webinar replay Response

Incident Response

Incident Resonse Plan

Les entités essentielles et clés doivent prendre des mesures techniques, opérationnelles et organisationnelles appropriées et proportionnées pour gérer les risques pesant sur la sécurité des réseaux et des systèmes d'information qu'elles utilisent pour leurs opérations ou pour fournir leurs services, et pour prévenir les incidents ou atténuer leurs effets sur les destinataires de leurs services et sur d'autres services. Un plan d'intervention en cas d'incident doit donc contenir un ensemble d'instructions destinées à aider le personnel informatique à détecter les incidents de sécurité des réseaux, à y réagir et à y remédier.

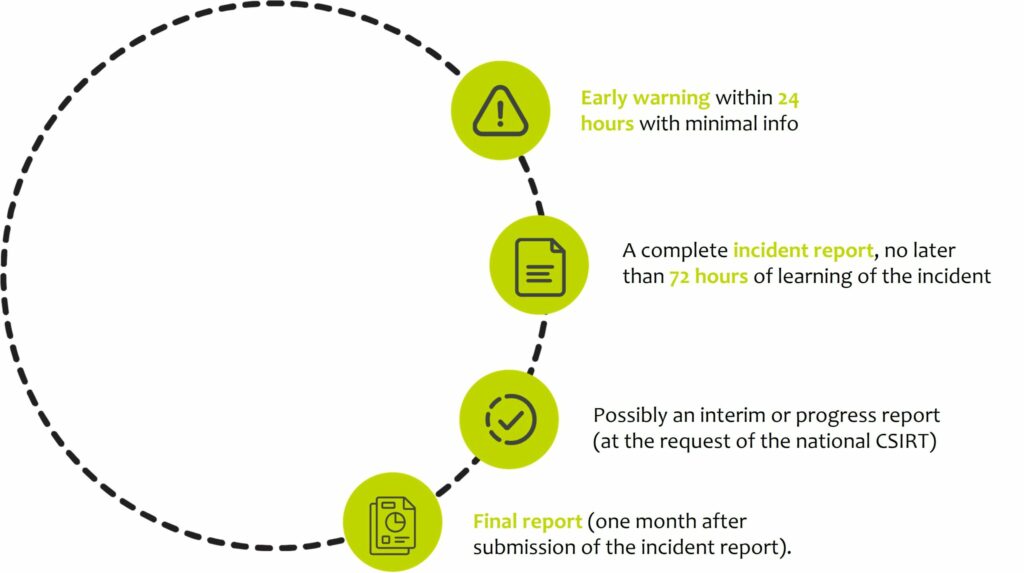

Déclaration obligatoire des incidents

Les directives NIS2 imposent à toutes les entités essentielles et importantes de signaler les incidents significatifs dans les 24 heures au CSIRT (Computer Security Incident Reponse Team), dirigé par le Cybersecurity Center Belgium (CCB). Un rapport supplémentaire doit également être adressé au CSIRT, mais aussi aux partenaires de la chaîne d'approvisionnement. Vous trouverez plus d'informations ci-dessous.

Security Operations Center

La détection et la réponse aux incidents cybernétiques sont souvent prises en charge par les équipes du centre des opérations de sécurité (SOC) de l'entité ou d'un partenaire désigné. L'importance du recours à un SOC ne cesse de croître, car les pirates informatiques sont actifs même lorsque l'entreprise est fermée. La mise en place d'un SOC représente un défi de taille pour de nombreuses entreprises, mais Kappa Data propose des services Managed XDR et Managed Detection & Response (MDR) via ses fournisseurs.

Incident Response en NIS2

La réponse aux incidents dans le cadre des exigences NIS2 constitue également un élément important de l’approche globale de cette législation. Les fonctions essentielles du cadre Cyberfundamentals (détection, réponse et récupération) sont requises pour les entités importantes comme pour les entités essentielles. Dans le cadre de la réponse aux incidents, plusieurs exigences sont énumérées dans les Cyberfundamentals Covers. Vous trouverez ci-dessous les exigences applicables aux entités essentielles :

- Un plan d’intervention est mis en œuvre pendant ou après un incident

- Le personnel connaît son rôle et l’ordre des opérations à suivre lorsqu’une intervention est nécessaire

- Les incidents sont signalés conformément aux critères établis

- Les informations sont partagées conformément au plan d’intervention

- La coordination avec les parties prenantes s’effectue conformément au plan d’intervention

- Le partage volontaire d’informations avec les parties prenantes externes est assuré afin d’obtenir une meilleure connaissance de la situation en matière de cybersécurité

- Les notifications provenant des systèmes de détection sont examinées

- L’impact de l’incident est compris

- Des analyses judiciaires sont effectuées

- Les incidents sont classés conformément au plan d’intervention

- Des processus sont mis en place pour recevoir, analyser et répondre aux vulnérabilités divulguées à l’organisation par des ressources internes et externes.

- Les incidents sont maîtrisés

- Les incidents sont atténués

- Les vulnérabilités nouvellement identifiées sont atténuées ou documentées en tant que risques acceptés.

- Les plans d’intervention intègrent les enseignements tirés

- Les stratégies d’intervention et de reprise sont mises à jour.

Importance Incidence Réponse Directives NIS2

Toute entité importante et essentielle, active dans les secteurs définis, tels que mentionnés dans la section « Champ d’application des secteurs » de notre page NIS2, est tenue de se conformer à la loi NIS2 à compter du 18 octobre 2024. Lorsque les organisations ne sont pas enregistrées ou ne se conforment pas aux directives NIS2, des sanctions pouvant aller de 500 à 10 millions d’euros peuvent être appliquées, en fonction de la taille et de la nature de la sanction.

Les organes de direction des entités essentielles et importantes peuvent même être tenus responsables lorsque les directives obligatoires ne sont pas mises en œuvre. Pour les entités essentielles, des inspections peuvent être effectuées par des organismes de certification avant qu’un incident ne se produise. Pour les entités importantes, les inspections peuvent être effectuées après qu’un incident s’est produit. Vous trouverez plus d’informations sur ces sanctions dans la section « Obligations et responsabilités de gestion » de notre page NIS2.

Obligation de signaler les incidents lorsque ceux-ci se produisent

Pour les entités importantes et essentielles, les incidents significatifs doivent être signalés au CSIRT dans les 24 heures suivant leur identification.

Lorsqu’un incident est suffisamment grave, la procédure suivante doit être suivie :

- sans délai et au plus tard dans les 24 heures suivant la prise de connaissance de l’incident significatif, l’entité émet une alerte précoce

- sans délai et au plus tard dans les 72 heures (24 heures pour les prestataires de services de confiance) suivant la prise de connaissance de l’incident significatif, l’entité communique un rapport d’incident

- à la demande du CSIRT national ou, le cas échéant, de l’administration sectorielle compétente, l’entité fournit un rapport intermédiaire

- Au plus tard un mois après le rapport d’incident visé au point 2, l’entité fournit un rapport final.

- Si le rapport final ne peut être soumis parce que l’incident est toujours en cours, l’entité fournit un rapport d’avancement et, dans un délai d’un mois après avoir définitivement traité l’incident, le rapport final.

Panorama de la cybersécurité en Belgique

Le Cybersecurity Monitor 2023, qui fait le point sur la gestion de la cybersécurité en Belgique, est un document intéressant à lire. Grâce à CIONET, les dirigeants de 250 entreprises ont participé à une enquête volontaire. Cette enquête a permis de mieux comprendre les sujets qui préoccupent les dirigeants chargés de la cybersécurité.

Malgré l’augmentation des budgets alloués, les organisations continuent de faire face à une pénurie persistante de personnel spécialisé dans la cybersécurité. En moyenne, seuls 7 % des équivalents temps plein (ETP) dans le domaine informatique sont consacrés à la cybersécurité, ce qui souligne un problème systémique de sous-effectif.

Pour remédier à cette pénurie de talents, les organisations mettent en œuvre une double stratégie. Premièrement, elles externalisent certaines fonctions de cybersécurité, telles que les centres d’opérations de sécurité (SOC), à des fournisseurs de services de sécurité gérés (MSSP) afin d’alléger leur charge de travail.

Deuxièmement, elles décentralisent les responsabilités en matière de cybersécurité en rendant les équipes produit responsables.

Ce modèle décentralisé est renforcé par des champions de la sécurité au sein des équipes produit, qui font office de représentants de l’équipe de cybersécurité et contribuent à combler les lacunes en matière de compétences.

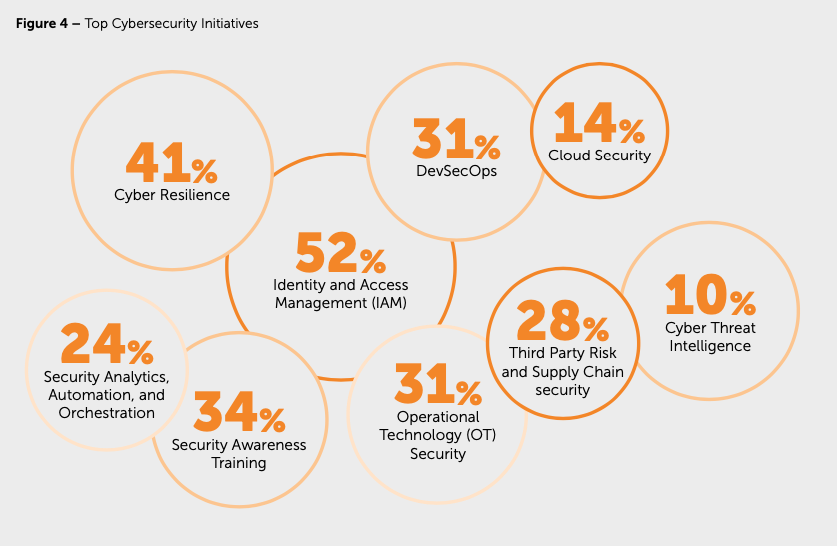

Défis et initiatives en matière de cybersécurité

Défis et initiatives en matière de cybersécurité

Plusieurs défis majeurs doivent être relevés, tels que les problèmes de personnel, la complexité des environnements de cybersécurité, les défis liés à la chaîne d’approvisionnement et les lacunes en matière d’hygiène informatique de base.

Les organisations accordent la priorité aux initiatives clés en matière de cybersécurité. La gestion des identités et des accès (IAM) et la résilience de la cybersécurité figurent en tête de liste dans cette enquête. Chaque semaine, chez Kappa Data, nous constatons une demande croissante de la part des partenaires informatiques pour des outils XDR et des services de détection et de réponse gérés afin d’améliorer la résilience de la cybersécurité chez leurs clients.

Avec la recrudescence des cyberattaques, les tests de résilience sont devenus plus critiques. Les stratégies de prévention, telles que la formation à la sensibilisation à la sécurité et le DevSecOps, occupent également une place importante. L’automatisation et les efforts visant à pallier la pénurie de talents sont essentiels pour faire avancer ces initiatives.

Source Inno.com/news/overall-state-cybersecurity-belgiumTélécharger ce rapport

Source Inno.com/news/overall-state-cybersecurity-belgiumTélécharger ce rapport

Incidents récents liés à la cybersécurité et leur impact

Les incidents liés à la cybersécurité sont plus fréquents que ce que nous voyons dans les médias. Les entreprises peuvent dissimuler des informations, craignant une atteinte à leur réputation auprès de leurs propres fournisseurs ou clients. En cas d’attaques par ransomware, l’impact peut être considérable.

Lorsque votre organisation est victime d’un ransomware, les pirates exigent parfois des sommes d’argent considérables. Outre l’aspect financier, les entreprises sont également affectées sur le plan commercial. Les ventes quotidiennes et la communication avec la clientèle sont également perturbées. Il est parfois difficile de calculer l’impact des pertes en cas d’attaque, mais dans l’ensemble, une cyberattaque peut mettre en péril l’existence même d’une organisation. Pour un PDG qui a consacré toute sa vie à son entreprise, une cyberattaque représente une menace à plusieurs égards.

Certaines des cyberattaques les plus importantes font la une des journaux et sont souvent relayées par différents canaux. En tant qu’organisation, il n’est jamais bon pour votre réputation de faire la une des journaux à la suite d’un tel événement. Au cours des derniers mois, plusieurs marques et organisations ont été victimes d’une telle attaque.

« L’un de nos fournisseurs a invité l’année dernière, lors d’un de ses événements, le PDG d’une entreprise spécialisée dans la photographie et l’imagerie qui a été victime d’une attaque par ransomware. Cette personne a vu son entreprise faire faillite, perdant ainsi son entreprise, sa maison et même son mariage. »

Patrick Banken Kappa Data

Élaboration d'un plan d'intervention efficace en cas d'incident

L’élaboration d’un plan d’intervention efficace en cas d’incident peut s’avérer difficile pour les entreprises qui ont peu d’expérience dans ce domaine. C’est pourquoi nous partageons ce plan, communiqué par le Cybersecurity Center Belgium (CCB), dans le document que vous pouvez consulter en cliquant sur le bouton ci-dessous.

Incident Reporting et Management

La notification des incidents est obligatoire en vertu de la loi NIS2 qui entrera en vigueur le 18 octobre prochain. En cas de non-respect de cette obligation, des amendes peuvent être infligées. Pour plus d’informations, veuillez consulter le lien suivant : ici.

Procédures pour rapportage incidents

La réponse aux incidents importants nécessite également des procédures en matière de signalement. Dans le paragraphe ci-dessus, « Réponse obligatoire en cas d’incident », la procédure à suivre pour communiquer avec le CSIRT est décrite.

Lorsqu’un incident important est détecté, il doit être signalé conformément aux critères établis. L’un de ces critères est la communication claire avec les parties prenantes internes. Cela ne concerne pas uniquement les parties prenantes internes, mais également les parties prenantes externes telles que les groupes de sécurité du secteur.

Rôle des autorités nationales dans la gestion des incidents

Signalement des incidents en France

- Alerte précoce : soumettre une notification initiale à l’ANSSI/CSIRT dans les 24 heures suivant la prise de connaissance de l’incident goodwinlaw.com.

- Notification complète de l’incident : fournissez une mise à jour plus complète dans les 72 heures, comprenant des détails sur la portée, l’impact et les mesures d’atténuation.

- Rapport final : fournissez un résumé complet (résolution, enseignements tirés, mesures préventives) dans un délai d’un mois à compter de la découverte initiale.

Qui doit signaler les incidents ?

Toutes les organisations désignées comme entités essentielles ou importantes en vertu de la loi française de transposition doivent se conformer à cette obligation, y compris les opérateurs d’importance vitale et les organismes de l’administration publique concernés. Les secteurs et obligations précis sont définis dans la législation d’application française (titre II de la loi sur la résilience, chapitre II) et dans le Code de la défense (par exemple, art. L. 1332-8) DPO Associates+2openkritis.de+2nis-2-directive.com+2.

Comment signaler

- Enregistrez et soumettez vos rapports d’incident via le portail officiel de l’ANSSI, qui sera probablement intégré à MonEspaceNIS2, une plateforme numérique mise à disposition par l’ANSSI pour faciliter la mise en conformité avec la directive NIS2 aquaray.com+10monespacenis2.cyber.gouv.fr+10LinkedIn+10.

- L’ANSSI/CSIRT accusera réception des alertes précoces et pourra demander des mises à jour intermédiaires ou finales.

Tendances futures en matière de réponse aux incidents et de cybersécurité

Menaces et tendances émergentes

Le paysage des cybermenaces évolue constamment, influencé par les progrès technologiques et les changements dans l’environnement mondial. Il est essentiel de comprendre ces nouvelles menaces et tendances afin de renforcer les mesures de cybersécurité.

Le ransomware-as-a-service (RaaS) est l’une des évolutions les plus préoccupantes.

Ce modèle fournit même aux criminels non techniciens les outils et l’infrastructure nécessaires pour lancer des attaques par ransomware, ce qui entraîne une augmentation significative de ce type d’incidents. De même, les attaques de la chaîne d’approvisionnement sont devenues plus courantes, les attaquants ciblant les éléments les moins sécurisés d’une chaîne d’approvisionnement pour infiltrer des organisations plus grandes et plus sécurisées. L’attaque SolarWinds est un exemple notable de cette stratégie.

Technologie Deepfake

Elle représente une menace croissante car elle permet de créer des vidéos et des enregistrements audio faux très convaincants. Celles-ci peuvent être utilisées dans le cadre d’attaques d’ingénierie sociale, de campagnes de désinformation, voire pour manipuler les cours boursiers ou les résultats politiques. En outre, la prolifération des appareils connectés à l’Internet des objets (IoT) a introduit de nouvelles vulnérabilités. De nombreux appareils IoT ne disposent pas de mesures de sécurité robustes, ce qui en fait des cibles attrayantes pour les cybercriminels. Les

exploits zero-day continuent de représenter une menace importante.

Ils consistent à exploiter des vulnérabilités inconnues avant qu’elles ne soient corrigées, ce qui permet souvent aux attaquants d’obtenir un accès non autorisé aux systèmes. D’autre part, les attaques par hameçonnage sont de plus en plus sophistiquées. Elles sont désormais plus personnalisées et plus difficiles à détecter, avec des techniques avancées telles que le spear-phishing et le business email compromise (BEC) couramment utilisées.

L’intelligence artificielle (IA) et l’apprentissage automatique (ML) exploités par les cybercriminels.

Ces technologies améliorent les méthodes d’attaque, les rendant plus efficaces et plus difficiles à détecter. Elles sont utilisées pour automatiser les attaques et créer des tactiques d’ingénierie sociale plus convaincantes. À mesure que les entreprises migrent vers le cloud, les défis liés à la sécurité du cloud prennent de l’importance. Les erreurs de configuration, les contrôles d’accès inadéquats et la complexité des modèles de responsabilité partagée sont des problèmes courants exploités par les attaquants.

L’essor du cryptojacking

Une autre tendance est le cryptojacking, qui consiste pour les attaquants à détourner les ressources informatiques pour miner des cryptomonnaies, motivés par la rentabilité de ces dernières et le risque relativement faible d’être détectés.

En outre, les attaques contre les infrastructures critiques telles que les réseaux électriques, les systèmes d’approvisionnement en eau et les réseaux de transport sont de plus en plus fréquentes. Ces attaques peuvent avoir de graves conséquences, notamment des interruptions de service et des dommages économiques.

Avec l’introduction de réglementations sur la confidentialité et la protection des données telles que le RGPD et le CCPA, les organisations sont confrontées à de nouveaux défis en matière de conformité. La non-conformité peut entraîner des amendes importantes, ce qui fait de la protection des données une priorité absolue.

Réseaux sociaux

Les réseaux sociaux sont également exploités par les cybercriminels pour diffuser des logiciels malveillants, mener des attaques de phishing et recueillir des informations sur des cibles potentielles. L’utilisation généralisée des réseaux sociaux en fait un outil précieux pour les attaquants.

Informatique quantique

Bien qu’elle n’en soit encore qu’à ses débuts, l’informatique quantique représente une menace potentielle pour les normes de cryptage actuelles. Les experts en cybersécurité commencent à explorer des algorithmes résistants à l’informatique quantique afin d’atténuer ce risque.

Pour lutter contre ces nouvelles menaces, les organisations adoptent diverses stratégies défensives. Une architecture « Zero Trust » est mise en place, qui exige la vérification de tous les utilisateurs et appareils tentant d’accéder aux ressources, quel que soit leur emplacement. Des technologies améliorées de détection et de réponse aux menaces, telles que la détection et la réponse étendues (XDR) et la gestion des informations et des événements de sécurité (SIEM), sont utilisées pour identifier et atténuer les menaces en temps réel.

Le partage d’informations sur les cybermenaces devient de plus en plus courant, les organisations collaborant avec leurs pairs du secteur et des groupes de cybersécurité pour partager leurs informations et leurs meilleures pratiques en matière de menaces.

Sensibilisation et formation des utilisateurs

Des programmes réguliers de sensibilisation et de formation des utilisateurs sont essentiels pour aider les employés à reconnaître les tentatives d’hameçonnage et autres tactiques d’ingénierie sociale et à y répondre. En outre, des audits de sécurité et des tests de pénétration réguliers sont effectués pour identifier et corriger les vulnérabilités avant que les attaquants ne puissent les exploiter.

Il est essentiel pour les organisations de se tenir informées de ces nouvelles menaces et tendances afin de se défendre de manière proactive contre les cyberattaques et de protéger leurs actifs.

Innovations en matière de réponse aux incidents

Chez Kappa Data, nous constatons un intérêt croissant chez nos clients pour les services de détection et de réponse gérées, en raison de la complexité des réseaux, du manque de ressources en personnel informatique spécialisé dans la sécurité et de la diversité des technologies utilisées.

Même l’utilisation de la détection et de la réponse aux incidents (EDR) comme solution unique n’est plus suffisante lorsque des failles peuvent apparaître dans le réseau à cause d’un appareil moins bien protégé connecté au réseau de l’entreprise. Lorsque les terminaux sont associés à l’utilisation de diverses solutions dans le cloud, d’appareils OT et IoT, de systèmes de sauvegarde, de plateformes d’identité, d’applications héritées, etc., la direction de l’entreprise ne peut plus attendre de son service informatique qu’il contrôle toutes les vulnérabilités potentielles de tous les appareils connectés.

Prévisions concernant le paysage de la réponse aux incidents en France

-

- Le marché français des outils de réponse aux incidents devrait connaître une croissance robuste, sous l’effet de la multiplication des attaques, de l’application de la directive NIS2 et de l’augmentation des risques liés au cloud et aux infrastructures distantes, avec une adoption massive des plateformes de détection automatisée telles que SIEM, EDR, les outils de veille sur les menaces et les outils d’investigation.

- En France, les professionnels de la confidentialité et de la conformité élargissent leurs missions, qui vont désormais de la protection des données à la gouvernance intégrée des risques, à la gestion des réponses aux incidents et à la résilience des services, en raison du chevauchement des mandats dans le cadre du RGPD, de la directive NIS2 et de la directive DORA.

2. Renforcement de la gouvernance, de la responsabilité et des risques liés aux tiers

- Dans le cadre de la directive NIS2, les dirigeants et les conseils d’administration des entreprises seront confrontés à une responsabilité accrue et à une obligation directe en cas de défaillance de la cybersécurité ou de retard dans le signalement des incidents.

- Les organisations devront intégrer des clauses de cybersécurité dans tous leurs contrats avec leurs fournisseurs et évaluer les risques liés aux chaînes de tiers dans le cadre des évaluations obligatoires de la résilience de la chaîne d’approvisionnement.

3. Essor de l’automatisation, de l’IA et des modèles « zero trust »

- L’IA et l’apprentissage automatique deviendront des moteurs essentiels des systèmes IR de nouvelle génération, en automatisant la détection, le confinement, l’analyse et même l’adaptation en temps réel des pare-feu au sein d’architectures zéro confiance en constante évolution.

- Des initiatives financées par l’UE, telles que PHOENI2X, jettent les bases de cadres transfrontaliers d’orchestration et de réponse assistés par l’IA, adaptés aux services essentiels et aux CSIRT nationaux, y compris l’ANSSI.

4. Collaboration régionale et stratégique menée par l’ANSSI

- L’ANSSI se prépare à faire évoluer son rôle d’application de la NIS2 : élaboration de cadres de conformité numérique, lancement de MonEspaceNIS2, réalisation d’audits formels et accompagnement de la conformité de plus de 10 000 entités, faisant de la NIS2 un « changement majeur » pour le paysage de la cybersécurité en France

5. Profil des menaces : perturbation et montée en puissance des États-nations

- Les organisations françaises et européennes devront faire face à une augmentation des attaques visant à perturber les activités (par exemple, ransomware, DDoS, incidents destructeurs de données), et non plus seulement au vol de données : 86 % des incidents de sécurité informatique en 2024 auront eu un impact opérationnel ou sur la réputation.

- Les tensions géopolitiques croissantes entraîneront une augmentation des campagnes menées par des États et des hacktivistes visant les infrastructures critiques et les secteurs publics en France.

Questions fréquemment posées

Vous trouverez ici une liste des questions les plus fréquemment posées concernant la réponse aux incidents. Si vous ne trouvez pas la réponse à votre question, n'hésitez pas à nous contacter.

Contactez-nousQu’est-ce que la détection et la réponse gérées (MDR) ?

La détection et la réponse gérées (MDR) est un service de cybersécurité qui assure une surveillance continue, la détection des menaces et la réponse aux incidents. Il combine une technologie de pointe et l’expertise humaine pour identifier et atténuer rapidement et efficacement les menaces de sécurité.

En quoi le MDR diffère-t-il des services de sécurité gérés traditionnels ?

Contrairement aux services de sécurité gérés traditionnels, qui se concentrent principalement sur la surveillance et les alertes, le MDR inclut la recherche proactive des menaces, l’analyse forensic détaillée et la réponse active aux incidents. Les services MDR sont conçus pour détecter et répondre aux menaces en temps réel, minimisant ainsi l’impact des incidents de sécurité.

Les services MDR peuvent-ils être utiles aux organisations disposant déjà d’une équipe de surveillance ?

Oui, les services MDR peuvent compléter les équipes de surveillance existantes en fournissant une expertise supplémentaire, des outils avancés de détection des menaces et une couverture 24 heures sur 24, 7 jours sur 7. Ce partenariat peut renforcer la sécurité globale et garantir une réponse plus rapide et plus efficace en cas d’incident.

Quels sont les principaux composants d’un service MDR ?

Les principaux composants d’un service MDR sont les suivants :

- Surveillance continue : surveillance 24 heures sur 24, 7 jours sur 7 du réseau et des terminaux.

- Détection des menaces : utilisation d’analyses avancées et de renseignements sur les menaces pour identifier les menaces potentielles.

- Réponse aux incidents : enquête rapide et confinement des menaces identifiées.

- Recherche des menaces : recherche proactive des menaces cachées dans l’environnement.

- Rapports et analyses : rapports détaillés sur les incidents de sécurité et recommandations d’amélioration.

Comment MDR gère-t-il les réponses aux incidents ?

Le MDR gère les réponses aux incidents en identifiant et en analysant rapidement la menace, en isolant les systèmes affectés, en éliminant la menace et en rétablissant le fonctionnement normal. L’équipe MDR fournit également une analyse détaillée après l’incident afin d’éviter que cela ne se reproduise.

Quels sont les critères à prendre en compte par une organisation lors du choix d’un fournisseur de services MDR ?

Lorsqu’elles choisissent un fournisseur de services MDR, les organisations doivent tenir compte des critères suivants :

- Expertise et réputation : expérience dans la gestion de menaces et d’incidents similaires.

- Technologies utilisées : utilisation d’outils et de technologies avancés pour la détection et la réponse aux menaces.

- Temps de réponse : capacité à détecter et à répondre rapidement aux incidents.

- Personnalisation : capacité à adapter les services aux besoins spécifiques de l’organisation.

- Intégration : facilité d’intégration avec l’infrastructure et les processus de sécurité existants.

Comment le MDR s’intègre-t-il aux outils et processus de sécurité existants ?

Le MDR s’intègre aux outils et processus de sécurité existants en exploitant des API et des connecteurs pour collecter des données provenant de diverses sources, telles que les systèmes SIEM, les pare-feu et les outils de protection des terminaux. Cette intégration garantit un flux d’informations fluide et renforce l’efficacité de la stratégie globale de sécurité.

Quels sont les avantages du MDR pour les petites et moyennes entreprises (PME) ?

Les avantages du MDR pour les PME sont les suivants :

- Accès à l’expertise : accédez à des experts en cybersécurité de haut niveau sans avoir à recruter en interne.

- Rentabilité : évitez les coûts élevés liés à la mise en place et à la maintenance d’une équipe de sécurité dédiée.

- Sécurité renforcée : bénéficiez de capacités avancées de détection et de réponse aux menaces.

- Évolutivité : adaptez facilement les services de sécurité à la croissance de votre entreprise.

Comment le MDR contribue-t-il à la conformité et aux exigences réglementaires ?

Le MDR contribue à la conformité et au respect des exigences réglementaires en fournissant une surveillance continue, une journalisation détaillée et des rapports complets. Ces services aident les organisations à respecter des normes telles que NIS2, GDPR, HIPAA et PCI DSS en garantissant la mise en place de mesures de sécurité permettant de détecter, de réagir et de signaler les incidents de sécurité.